ļSų°ęįįŲŲĮ┼_×ķIT╗∙ĄA┤ŅĮ©Ą─śI(y©©)äšł÷Š░įĮüĒįĮÅVĘ║Ą─▒╗æ¬ė├ė┌š■Ų¾╝░▀\ĀI╔╠Ż¼ģ^(q©▒)Ęų

įŲėŗ╦ŃĄ─ŠW(w©Żng)Įj┴„┴┐ŅÉą═ę▓ūāĄ├įĮüĒįĮųžę¬Ż¼ę“×ķįŲėŗ╦ŃĢ■įĮüĒįĮČÓĄ─ęįł÷Š░Ą─ĘĮ╩Į┬õĄžė┌Ė„éĆąąśI(y©©)Ż¼▓╗═¼śI(y©©)䚥─┴„┴┐╩Ū▓╗ę╗śėĄ─Ż¼╦∙ęį╩ūŽ╚æ¬įōī”Ė„ĘNąąśI(y©©)æ¬ė├Ž┬įŲėŗ╦ŃŠW(w©Żng)ĮjĄ─┴„┴┐ŅÉą═▀Mąąģ^(q©▒)ĘųŻ¼═¼Ģrī”▀@ą®┴„┴┐▀Mąą╣▄└Ē ĪŻ

ę╗ĪóįŲėŗ╦ŃŁh(hu©ón)Š│Ž┬ŠW(w©Żng)Įj┴„┴┐Ą─ģ^(q©▒)Ęų

ė├æ¶┼c║¾┼_┘Yį┤Ą─ŠW(w©Żng)ĮjĘĆ(w©¦n)Č©ąįī”ė┌ūŅĮK¾w“×╩Ūų┴ĻPųžę¬Ą─Ż¼╚╗Č°ī”ė┌┤¾▓┐Ęųé„Įy(t©»ng)Ų¾śI(y©©)║═▀\ĀI╔╠üĒšfŻ¼ŠW(w©Żng)ĮjĄ─QOS╩╣ė├▓ó▓╗─▄═Ļ╚½ØMūŃŠW(w©Żng)ĮjĘĆ(w©¦n)Č©ąįĄ─ę¬Ū¾Ż¼ī”ė┌┤¾ČÓöĄ(sh©┤)é„Įy(t©»ng)Ų¾śI(y©©)Ż¼öĄ(sh©┤)ō■(j©┤)ųąą─ČÓę└┐┐ė┌▀\ĀI╔╠Ą─ŠW(w©Żng)ĮjŻ¼╦∙ęįČÓöĄ(sh©┤)Ą─┴„┴┐╚½▓┐╗ņ║ŽĄĮ║╦ą─ŠW(w©Żng)Įj«öųą╚ź▀Mąąé„▌öŻ¼─Ū├┤ī”ė┌įŲėŗ╦ŃŁh(hu©ón)Š│Ž┬Ż¼ČÓśI(y©©)䚯¼ČÓūŌæ¶Ą──Ż╩ĮŽ┬Ż¼ŠW(w©Żng)Įj┴„┴┐Ą─ģ^(q©▒)Ęųų┴ĻPųžę¬ĪŻ

ĪĪĪĪ

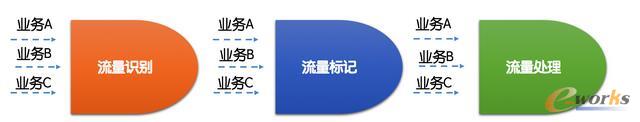

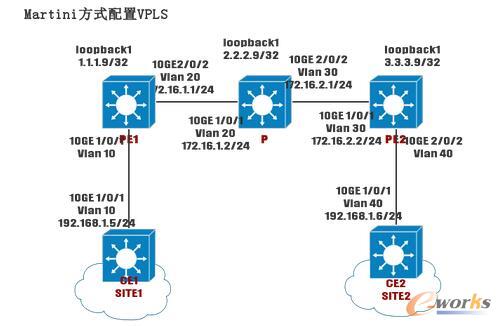

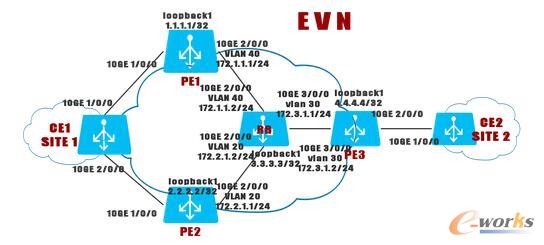

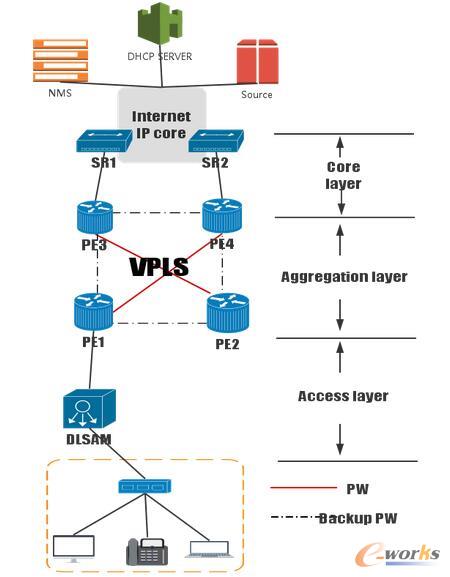

łD1 įŲėŗ╦ŃŁh(hu©ón)Š│Ž┬ŠW(w©Żng)Įj┴„┴┐Ą─ģ^(q©▒)Ęų

įOėŗįŲėŗ╦ŃĄ─ŠW(w©Żng)Įj─Żą═ĢrŻ¼╬ęéāæ¬įōĖ³ČÓĪóĖ³║├Ąž╚ź▀\ė├įŲėŗ╦Ń╦∙ĦüĒĄ─▒ŃĮ▌ąįŻ¼ČÓĘNśI(y©©)äš╣▓┤µį┌├┐éĆ┘Yį┤│ž«öųąŻ¼Å─┘Yį┤│žę²╚ļĄĮ╔ŽīėŠW(w©Żng)ĮjŻ¼▀@Ģr╬ęéāŠ═æ¬įōī”ė┌ČÓĘN┴„┴┐▀Mąąųę╗Ą─ģ^(q©▒)ĘųŻ¼Į©┴ó▓╗═¼Ą─śI(y©©)äš─Żą═Ż¼šęĄĮ▓╗═¼śI(y©©)äšī”æ¬Ą─Ąūīėģf(xi©”)ūhĘNŅÉŻ¼ęį▒Ńį┌╚š║¾š¹éĆįŲėŗ╦Ń▒¼░l(f©Ī)Ą─Ģr║“Ż¼╩╣Ą├├┐éĆ▀ē▌ŗśI(y©©)䚊W(w©Żng)ĮjĖ³╝ėŪÕ╬·Ż¼Å─²ŗ┤¾Ą─öĄ(sh©┤)ō■(j©┤)┴„«öųą╠ß╚Ī▓╗═¼┴„┴┐ĪŻī”ė┌įŲėŗ╦ŃüĒšfŻ¼╚²ĘNĘ■äš─Żą═╦∙«a(ch©Żn)╔·Ą─┴„┴┐ę▓╩Ūėą╦∙▓╗═¼Ż¼║Ļė^╔Ž┐╔ęįģ^(q©▒)Ęų╚ńŽ┬Ż║

SaaS┴„┴┐─Żą═

░³└©┤¾┴┐Ą─HTTP┼cHTTPS┴„┴┐Ż¼ų„ę¬Ęų▓╝ė┌80┼c443Č╦┐┌Ż¼═©│Żī┘ė┌ę╗ĘN▌p┴┐ą═Ą─öĄ(sh©┤)ō■(j©┤)▀BĮėÖCųŲŻ¼Ą½╩Ūį┌ę╗Č©│╠Č╚Ž┬Ż¼▒╚╚ń╔Žé„╗“š▀Ž┬▌dŻ¼īóĢ■«a(ch©Żn)╔·ČÓĘNöĄ(sh©┤)ō■(j©┤)┴„▀Mąąé„▀fŻ¼╩╣Ą├ĦīÆš╝ė├Ą─▓╗├„└╩Ż¼┼c┘Yį┤╣▄└ĒĄ─Å═ļsąįĪŻ

PaaS┴„┴┐─Żą═

PaaSī┘ė┌ī”═Ō╠ß╣®Č©ųŲĄ─▄ø╝■▀\ąąŁh(hu©ón)Š│Ż¼═∙═∙Ģ■į┌ŽĄĮy(t©»ng)ķ_░l(f©Ī)┼cš{(di©żo)įćļAČ╬«a(ch©Żn)╔·▓╗═¼Ą─öĄ(sh©┤)ō■(j©┤)┴„┴┐Ż¼─Ū├┤ČÓ┼c├┐ĒŚĄ─│╠ą“š{(di©żo)ė├╦∙╩╣ė├Ą─┴„┴┐ģ^(q©▒)ĘųŻ¼į┌▀@éĆŲĮ┼_ę▓Ģ■ųØu«a(ch©Żn)╔·ĪŻ

IaaS┴„┴┐─Żą═

IaaS▀@éĆīė├µ╦∙«a(ch©Żn)╔·Ą─┴„┴┐Š═▒╚▌^Å═ļsŻ¼ā╔éĆŠSČ╚Ż¼ę╗éĆ╩Ūī┘ė┌├µŽ“śI(y©©)䚯¼ČÓūŌæ¶Ż¼ČÓśI(y©©)䚥─┴„┴┐ģ^(q©▒)ĘųŻ¼į┌ŠĆ┤µā”Ą─Ę■䚯¼├┐éĆ┤µā”═©Ą└╦∙«a(ch©Żn)╔·Ą─┴„┴┐ģ^(q©▒)ĘųŻ¼├┐éĆ╠ōöMÖC╦∙«a(ch©Żn)╔·Ą─┴„┴┐Ą─ģ^(q©▒)ĘųŻ¼ī”ė┌š¹éĆŠW(w©Żng)ĮjĄ─┴„┴┐ģ^(q©▒)Ęų┼c╦∙ąĶŠW(w©Żng)ĮjĄ─╠ß╣®īóĢ■╩Ūę╗éĆųØuč▌ūāĄ─▀^│╠ĪŻ

╗∙ė┌ęį╔ŽĄ─┴„┴┐ģ^(q©▒)Ęų┼c┴„┴┐Ą─░▓╚½ąįŻ¼╬ęéāæ¬įōį┌įŲöĄ(sh©┤)ō■(j©┤)ųąą─ŠW(w©Żng)Įjīė├µ╔Ž╚ź╠ßŪ░šJūR┼c╩╣ė├Ż¼▓óĮY(ji©”)║ŽśI(y©©)äšīŹļHąĶŪ¾╚źĮ©įO▀m║Žė├æ¶Ą─öĄ(sh©┤)ō■(j©┤)ųąą─ŠW(w©Żng)ĮjĪŻ

Č■ĪóŽÓ═¼öĄ(sh©┤)ō■(j©┤)ųąą─Č■īėŠW(w©Żng)Įj╗ź═©

ļSų°įŲėŗ╦Ń┬õĄžöĄ(sh©┤)ō■(j©┤)ųąą─Ż¼╠ōöM┴„┴┐ųØu«a(ch©Żn)╔·Ż¼öĄ(sh©┤)ō■(j©┤)ųąą─Ą─Ė┼─Ņį┌ųØu─Ż║²Ż¼═¼Ąžė“Ż¼▓╗═¼Ąžė“Ż¼═¼┘Yį┤│žŻ¼▓╗═¼┘Yį┤ģ^(q©▒)ĘųĄ╚Ż¼▒Šš┬╣Ø(ji©”)ų„ę¬╩Ūųv╩÷Ż¼ŽÓ═¼öĄ(sh©┤)ō■(j©┤)ųąą─ų«ķgĄ─ŠW(w©Żng)Įj╝▄śŗ(g©░u)īŹ¼F(xi©żn)Ż¼ęįą┬└Ž╝╝ąg(sh©┤)×ķ▒│Š░Ż¼▀MąąīŹ¼F(xi©żn)┼c╝▄śŗ(g©░u)įOėŗĄ─ĘųŽĒĪŻ

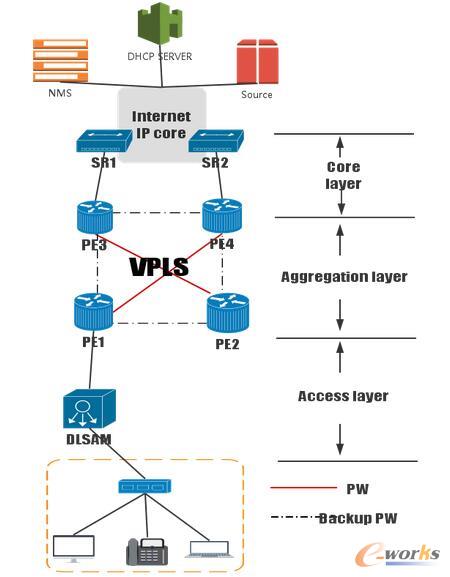

1.1VPLSĄ─īŹ¼F(xi©żn)

vplsī”ė┌é„Įy(t©»ng)ŠW(w©Żng)ĮjüĒšfŻ¼▀@éĆį~šZ▓ó▓╗─░╔·Ż¼į┌ų«Ū░╬─š┬«öųąęčĮø(j©®ng)╠ß╝░╗∙▒Šų¬ūRŻ¼▒Šš┬▓╗į┘ī”╗∙▒Šų¬ūR▀MąąŽÓĻPĮķĮBŻ¼ų„ę¬ęį╝▄śŗ(g©░u)įOėŗ┼cīŹ¼F(xi©żn)▀MąąĘųŽĒŻ¼╬ęéāČ╝ų¬Ą└Ż¼MPLS-VPNŻ¼▀@éĆ2.5īėĄ─ŠW(w©Żng)Įj┬Ęė╔ģf(xi©”)ūh┐╔ęįšf╩Ūę╗ĘN▒╚▌^└Ž┼fĄ─╝╝ąg(sh©┤)Ż¼Ą½╩Ūį┌«öŪ░įŲėŗ╦ŃĄ─Łh(hu©ón)Š│Ž┬Ż¼ī”ė┌ČÓśI(y©©)䚥─ģ^(q©▒)ĘųŻ¼ČÓĘN╠ōöM┴„┴┐Ą─š¹║Žėųųžą┬┼dŲĄĮ┴╦¼F(xi©żn)ėąĄ─įŲėŗ╦ŃŠW(w©Żng)ĮjŲĮ┼_Ż¼╦³éāīóĢ■░l(f©Ī)ō]╦³éāį┌ė┌▀ē▌ŗŠW(w©Żng)Įjģ^(q©▒)ĘųĄ─ā×(y©Łu)ä▌Ż¼└^└m(x©┤)░l(f©Ī)ō]▀@éĆ└Ž╦ŠÖCĄ─ū„ė├ĪŻų«╦∙ęįšJ×ķ╦³╩Ūī┘ė┌ŽÓ═¼öĄ(sh©┤)ō■(j©┤)ųąą─Ą─ŠW(w©Żng)Įj═©ą┼ģf(xi©”)ūhŻ¼ŲõīŹ▓╗ļy└ĒĮŌŻ¼MPLSę▓║├VPLSę▓║├Ż¼Č╝╩Ūę╗ĘNę└┐┐LABLEé„▀fĄ─┬Ęė╔ģf(xi©”)ūhŻ¼─Ū├┤ī”ė┌ūŌė├▀\ĀI╔╠µ£┬Ę╗“š▀┐ńė“Ųõ╦¹µ£┬Ę┘Yį┤üĒšfŻ¼ųąķgĄ─įOéõ▒žĒÜŠ▀ėąLABLEĄ──▄┴”Ż¼š¹¾wüĒšfŻ¼▀Ć╩Ūī┘ė┌ę╗Åł╦ĮėąĄ─▀ē▌ŗŠW(w©Żng)ĮjŻ¼─Ū├┤š¹éĆŠW(w©Żng)ĮjŲõīŹ┐╔ęį└ĒĮŌ×ķę╗éĆöĄ(sh©┤)ō■(j©┤)ųąą─Ą─š¹¾wŻ¼▓óø]ėąį┌ÅVė“µ£┬Ę╔Ž▀Mąą═Ļ╚½Ą─Ė¶ļx┼c╗ņ║ŽŻ¼─Ū├┤į┌įŲ▒│Š░Ž┬Ż¼ī”ė┌Č■īėŠW(w©Żng)ĮjüĒšfŻ¼vplsę▓╝┤╩Ūį┘▀m║Ž▓╗▀^Ą─ę╗éĆ┴„┴┐ģ^(q©▒)ĘųĄ─ę╗éĆģf(xi©”)ūh▀xō±┴╦Ż¼Ųõ╠ņ╔·Ą─VSIś╦╩ŠŻ¼Š═╩Ūī”ė┌├┐ę╗éĆČ■īėŠW(w©Żng)Įj▀MąąŽÓ╗źĖ¶ļxĄ─ę╗éĆ╗∙▒ŠÖCųŲŻ¼└¹ė├ŲõVSI╬ęéāŠ═┐╔ęįī”▓╗═¼Ą─┴„┴┐╗“š▀įŲėŗ╦Ń«öųąĄ─├┐éĆ╠ōöMŠW(w©Żng)Įj┴„┴┐▀Mąąģ^(q©▒)ĘųŻ¼▒Š╣Ø(ji©”)īóĢ■ęįvpls×ķų„Ż¼▀MąąĘųŽĒĪŻ

VPLSį┌éĆ╚╦śI(y©©)äšųąĄ─æ¬ė├

śI(y©©)äš├Ķ╩÷Ż║

HSI(High Speed Internet)ĪóVoIP(Voice Over IP)ĪóBTV(Broadband TV)▀@ą®éĆ╚╦śI(y©©)äš═©│Ż╩Ū═©▀^▀\ĀI╔╠Ą─│Ūė“ŠW(w©Żng)üĒ│ą▌dśI(y©©)äš┴„┴┐Ą─ĪŻ

ė╔ė┌éĆ╚╦śI(y©©)䚥─śI(y©©)䚊W(w©Żng)ĻP(SR/BRASĄ╚)▓┐╩į┌┴╦│Ūė“│÷┐┌Ż¼ę▓Š═ęŌ╬Čų°ė├æ¶Ą─Č■īėł¾╬─ąĶę¬═Ėé„ĄĮśI(y©©)䚊W(w©Żng)ĻP(ę“×ķ╚ń╣¹į┌PE╔ŽĮKĮY(ji©”)┴╦Č■īėł¾╬─Ż¼▐D(zhu©Żn)×ķ╚²īė┬Ęė╔▐D(zhu©Żn)░l(f©Ī)Ą─įÆŻ¼│ą▌dį┌Č■īėł¾╬─ųąĄ─ė├æ¶ą┼ŽóīóĢ■üG╩¦Ż¼Č°¤oĘ©ĄĮ▀_śI(y©©)䚊W(w©Żng)ĻPŻ¼ī¦ų┬śI(y©©)䚊W(w©Żng)ĻP¤oĘ©ī”ė├æ¶īŹ╩®┐žųŲ)Ż¼ąĶę¬╩╣ė├VPLS/VLLĄ╚╝╝ąg(sh©┤)═Ėé„Č■īėł¾╬─ĪŻ«ö│Ūė“ŠW(w©Żng)▓┐╩ų„éõśI(y©©)䚊W(w©Żng)ĻPĢrŻ¼ė├æ¶┴„┴┐ąĶę¬ļpÜwī┘Įė╚ļśI(y©©)䚊W(w©Żng)ĻPŻ¼┤╦Ģr▒žĒÜ╩╣ė├VPLS╝╝ąg(sh©┤)▓┼─▄īŹ¼F(xi©żn)ĪŻ

ĮMŠW(w©Żng)├Ķ╩÷Ż║

éĆ╚╦śI(y©©)äš(HSIĪóVoIPĪóBTV)ę└┤╬═©▀^│Ūė“ŠW(w©Żng)Ą─Įė╚ļīėĪóģRŠ█īėĪó║╦ą─īėĄĮ▀_InternetŠW(w©Żng)ĮjĪŻ╚ńłD3╩Ū│ą▌déĆ╚╦śI(y©©)䚥─Ąõą═ĮMŠW(w©Żng)ĪŻ

HSIśI(y©©)äš═©▀^įō│ą▌dŠW(w©Żng)Ż¼įLå¢InternetŠW(w©Żng)ĮjĪŻ

VoIPśI(y©©)äšĮø(j©®ng)▀^įō│ą▌dŠW(w©Żng)Ż¼Ž“DHCP(Dynamic Host Configuration Protocol)Server╔ĻšłIPĄžųĘĪŻ

BTVśI(y©©)äšĮø(j©®ng)▀^įō│ą▌dŠW(w©Żng)Ż¼Ž“ĮM▓źį┤╔ĻšłĮM▓źĘ■äšĪŻ

ĪĪĪĪ

łD2 éĆ╚╦śI(y©©)äš(HSIĪóVoIPĪóBTV)

▓┐╩╠žąįŻ║

VPLS╠žąį═©│Ż▓┐╩ė┌PEįOéõų«ķgŻ¼īŹ¼F(xi©żn)┴„┴┐į┌PEįOéõų«ķgĄ─═Ė├„é„▌öĪŻĖ∙ō■(j©┤)łD1Ż¼ęį▓┐╩LDPĘĮ╩ĮĄ─VPLS×ķ└²Ż║

Įė╚ļīėįOéõĄ─╠žąįŻ║

▓┐╩VLAN╠žąįŻ¼ė├ė┌ģ^(q©▒)Ęų▓╗═¼ŅÉą═Ą─ė├æ¶ĪŻ

▓┐╩PPPoEoA(PPPoE over AAL5)║═PPPoA(PPP over AAL5)╠žąįŻ¼īŹ¼F(xi©żn)HSIśI(y©©)äšė├æ¶Ą─ō▄╠¢Įė╚ļĪŻ

▓┐╩ĮM▓źVLANĪóIGMP SnoopingśI(y©©)䚯¼īŹ¼F(xi©żn)ĮM▓źśI(y©©)äšĘų░l(f©Ī)ĪŻ

ģRŠ█īėįOéõĄ─╠žąįŻ║

PEįOéõ▓┐╩IGP(Interior Gateway Protocol)ģf(xi©”)ūhŻ¼īŹ¼F(xi©żn)PEįOéõķg┬Ęė╔╗ź═©ĪŻ

PEįOéõ▓┐╩MPLS╗∙▒Š╣”─▄Ż¼╩╣Ą├PEįOéõų«ķgĮ©┴ó▀hČ╦Ģ■įÆĪŻ

PEįOéõ▓┐╩MPLS L2VPN╣”─▄Ż¼═¼ĢrĮ©┴óVSIīŹ└²ĪŻ

PEįOéõ▓┐╩VPLSŠš╗©µ£ĘĮ╩ĮĄ─ĮM▓źśI(y©©)䚯¼īŹ¼F(xi©żn)ĮM▓źśI(y©©)äšĘų░l(f©Ī)ĪŻ

║╦ą─īėįOéõĄ─╠žąįŻ║

BRAS(Broadband Remote Access Server)įOéõ▓┐╩šJūCĪóėŗ┘MĄ╚╠žąįŻ¼ė├ė┌▀MąąHSIśI(y©©)䚥─ĮKĮY(ji©”)ĪŻ

SR(Service Router)įOéõ▓┐╩IGPģf(xi©”)ūhŻ¼īŹ¼F(xi©żn)┬Ęė╔╗ź═©ĪŻ

SRįOéõ▓┐╩MPLS╗∙▒Š╣”─▄ĪŻ

SRįOéõ▓┐╩DHCP Relay╣”─▄Ż¼īŹ¼F(xi©żn)VoIPė├æ¶═©▀^DHCP Server½@Ą├IPĄžųĘĪŻ

SRįOéõ▓┐╩╚²īėĮM▓ź╠žąįŻ¼īŹ¼F(xi©żn)┼cĮM▓źį┤ų«ķgśI(y©©)䚥─╗ź═©ĪŻ

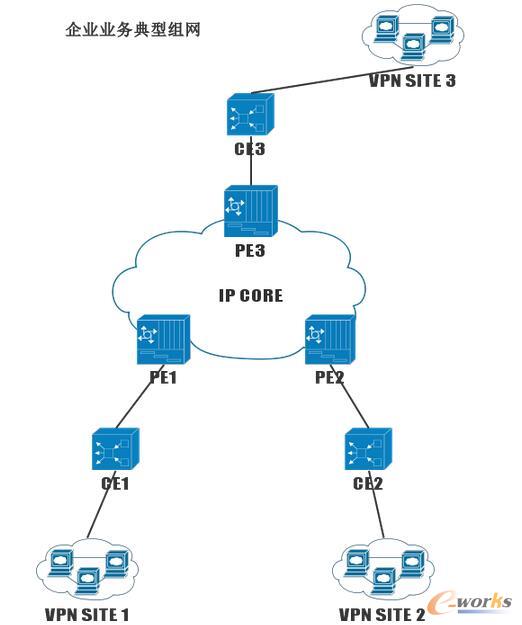

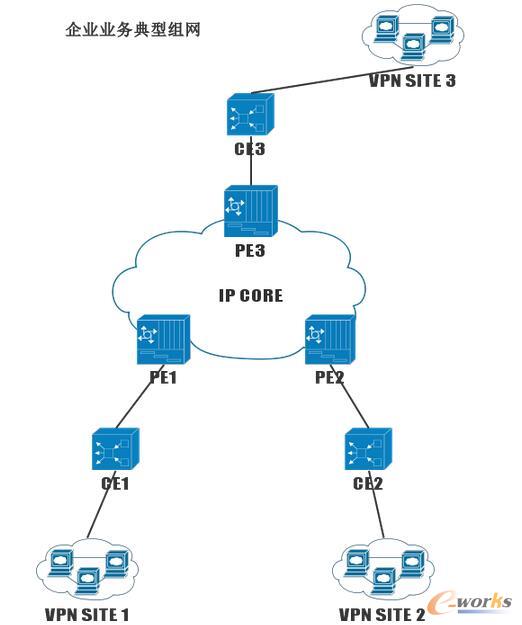

VPLSį┌Ų¾śI(y©©)śI(y©©)äšųąĄ─æ¬ė├

śI(y©©)äš├Ķ╩÷Ż║

─┐Ū░Ż¼║▄ČÓŲ¾śI(y©©)Ą─Ęų▓╝ĘČć·╚šęµöU┤¾Ż¼╣½╦ŠåT╣żĄ─ęŲäėąįę▓▓╗öÓį÷╝ėŻ¼ę“┤╦Ų¾śI(y©©)ųą┴ó╝┤Ž¹ŽóĪóŠW(w©Żng)ĮjĢ■ūhĄ─æ¬ė├įĮüĒįĮÅVĘ║ĪŻ▀@ą®æ¬ė├ī”Č╦ĄĮČ╦Ą─öĄ(sh©┤)ō■(j©┤)═©ą┼╝╝ąg(sh©┤)ėą┴╦Ė³Ė▀Ą─ę¬Ū¾ĪŻČ╦ĄĮČ╦öĄ(sh©┤)ō■(j©┤)═©ą┼╣”─▄Ą─īŹ¼F(xi©żn)ę└┘ćė┌ę╗éĆ─▄ē“ų¦│ųČÓ³cśI(y©©)䚥─ŠW(w©Żng)ĮjĪŻ═¼ĢrŻ¼Ų¾śI(y©©)śI(y©©)äš▒Š╔Ēī”öĄ(sh©┤)ō■(j©┤)▒Ż├▄Ą─╣╠ėą╠ž³cŻ¼ČÓ³cé„▌öĢr▓╗āHę¬Ū¾─▄▒ŻūCŠW(w©Żng)Įj┐╔┐┐ąįŻ¼▀Ćę¬Ū¾╠ß╣®═Ė├„Īó░▓╚½Ą─öĄ(sh©┤)ō■(j©┤)═©Ą└ĪŻ

į┌▀\ĀI╔╠Į©┴óĄ─│Ūė“ŠW(w©Żng)ųąŻ¼Ų¾śI(y©©)Ą─ČÓéĆĘųų¦ÖCśŗ(g©░u)Ęų▓╝į┌▓╗═¼ģ^(q©▒)ė“ĪŻ┤╦ĢrŻ¼ąĶę¬īóŲ¾śI(y©©)ÖCśŗ(g©░u)ų«ķgĄ─Č■īėśI(y©©)äšł¾╬─═©▀^│Ūė“ŠW(w©Żng)é„▌öĢr═©│ŻĢ■╩╣ė├VPLS╝╝ąg(sh©┤)Ż¼īŹ¼F(xi©żn)Ęų▓╝į┌▓╗═¼Ąžģ^(q©▒)Ą─Ų¾śI(y©©)ā╚(n©©i)▓┐ų«ķgĄ─╗ź═©ĪŻ

ĮMŠW(w©Żng)├Ķ╩÷Ż║

Ų¾śI(y©©)śI(y©©)äš═©▀^│Ūė“ŠW(w©Żng)é„▌öĪŻ╚ńłD1╩Ū│ą▌dŲ¾śI(y©©)śI(y©©)䚥─Ąõą═ĮMŠW(w©Żng)ĪŻ─│Ų¾śI(y©©)ōĒėąČÓéĆĘųų¦ÖCśŗ(g©░u)Ż¼Site1ĪóSite2ĪóSite3╩Ūčą░l(f©Ī)▓┐ķTĪŻ═©▀^▓┐╩VPLS╠žąįŻ¼īŹ¼F(xi©żn)siteų«ķgČ■īėŠW(w©Żng)Įj╗ź═©ĪŻ

ĪĪĪĪ

łD3 Ų¾śI(y©©)śI(y©©)䚥õą═ĮMŠW(w©Żng)

▓┐╩╠žąįŻ║

VPLS╠žąį═©│Ż▓┐╩ė┌PEįOéõų«ķgŻ¼īŹ¼F(xi©żn)┴„┴┐į┌PEįOéõų«ķgĄ─═Ė├„é„▌öĪŻÅ─Ų¾śI(y©©)ė├æ¶┐┤üĒŻ¼╣½ŠW(w©Żng)ŅÉ╦Ųę╗éĆČ■īėĮ╗ōQÖCĪŻĖ∙ō■(j©┤)łD1Ż¼ęį▓┐╩LDPĘĮ╩ĮĄ─VPLS×ķ└²Ż║

Įė╚ļīėįOéõĄ─╠žąįŻ║

▓┐╩VLAN╠žąįŻ¼ė├ė┌ģ^(q©▒)Ęų▓╗═¼ŅÉą═Ą─Ų¾śI(y©©)ė├æ¶ĪŻ

ģRŠ█īėįOéõĄ─╠žąįŻ║

PEįOéõ▓┐╩IGPģf(xi©”)ūhŻ¼īŹ¼F(xi©żn)PEįOéõķg┬Ęė╔╗ź═©ĪŻ

PEįOéõ▓┐╩MPLS╗∙▒Š╣”─▄Ż¼╩╣Ą├PEįOéõų«ķgĮ©┴ó▀hČ╦Ģ■įÆĪŻ

PEįOéõ▓┐╩MPLS L2VPN╣”─▄Ż¼═¼ĢrĮ©┴óVSIīŹ└²ĪŻ▓╔ė├VPLSļpÜwĮMŠW(w©Żng)ą╬╩ĮŻ¼īŹ¼F(xi©żn)ī”┴„┴┐Ą─▒ŻūoĪŻ

PEįOéõ▓┐╩MACĄžųĘŽ▐ųŲĪół¾╬─┴„┴┐ęųųŲ╣”─▄Ż¼īŹ¼F(xi©żn)ī”öĄ(sh©┤)ō■(j©┤)▒ŻūoĪŻ

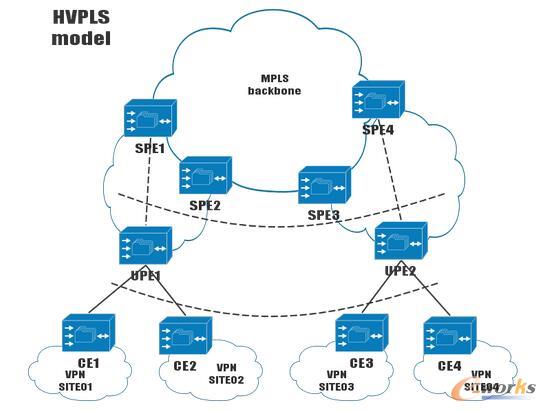

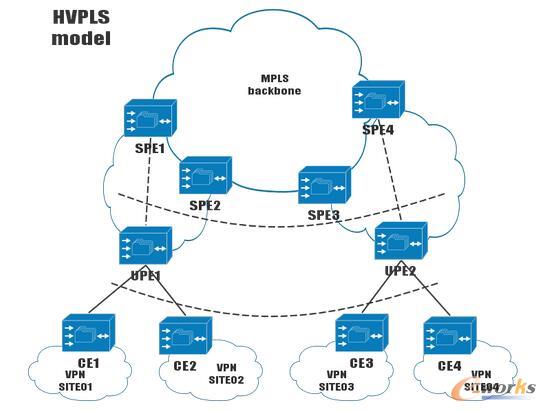

1.1.1 HVPLS

HVPLS(Hierarchical Virtual Private LAN Service)Ż¼╝┤ĘųīėVPLSŻ¼╩Ūę╗ĘNīŹ¼F(xi©żn)VPLSŠW(w©Żng)Įjīė┤╬╗»Ą─ę╗ĘN╝╝ąg(sh©┤)ĪŻ

HVPLS «a(ch©Żn)╔·▒│Š░

ęįLDPĘĮ╩Į×ķą┼┴ŅĄ─VPLSŻ¼×ķ┴╦▒▄├ŌŁh(hu©ón)┬ĘŻ¼Ųõ╗∙▒ŠĮŌøQ▐kĘ©Č╝╩Ūį┌ą┼┴Ņ╔ŽĮ©┴ó╦∙ėąšŠ³cĄ─╚½▀BĮėŻ¼LDPĮ©┴ó╦∙ėąšŠ³cų«ķgĄ─LDPĢ■įÆĄ─╚½▀BĮėĪŻį┌▀MąąöĄ(sh©┤)ō■(j©┤)▐D(zhu©Żn)░l(f©Ī)ĢrŻ¼ī”ė┌Å─PWüĒĄ─ł¾╬─Ż¼Ė∙ō■(j©┤)╦«ŲĮĘųĖŅ▐D(zhu©Żn)░l(f©Ī)Ą─įŁ└ĒŻ¼īó▓╗Ģ■į┘Ž“Ųõ╦¹Ą─PW▐D(zhu©Żn)░l(f©Ī)ĪŻ╚ń╣¹ę╗éĆVPLSėąN┼_PEįOéõŻ¼įōVPLSŠ═ėąN×(N-1)÷2éĆ▀BĮėĪŻ«öVPLSĄ─PEį÷ČÓĢrŻ¼VPLSĄ─▀BĮėöĄ(sh©┤)Š═│╔NŲĮĘĮ╝ēöĄ(sh©┤)į÷╝ėĪŻ╝┘įOėą100éĆšŠ³cŻ¼šŠ³cķgĄ─LDPĢ■įÆöĄ(sh©┤)─┐īó╩Ū4950éĆĪŻ╔Ž╩÷VPLSĘĮ░Ė▓╗─▄┤¾ęÄ(gu©®)─ŻĄ─æ¬ė├Ą─šµš²╚▒³c╩Ū╠ß╣®VCĄ─PEąĶę¬Å═ųŲöĄ(sh©┤)ō■(j©┤)░³Ż¼ī”ė┌Ą┌ę╗éĆ╬┤ų¬å╬▓źł¾╬─║═ÅV▓źĪóĮM▓źł¾╬─Ż¼├┐éĆPEįOéõąĶꬎ“╦∙ėąĄ─ī”Č╦įOéõÅV▓źł¾╬─Ż¼▀@śėŠ═Ģ■└╦┘MĦīÆĪŻ

×ķĮŌøQVPLSĄ─╚½▀BĮėå¢Ņ}Ż¼į÷╝ėŠW(w©Żng)ĮjĄ─┐╔öUš╣ąįŻ¼«a(ch©Żn)╔·┴╦HVPLSĮMŠW(w©Żng)ĘĮ░ĖĪŻį┌ģf(xi©”)ūhdraft-ietf-l2vpn_vpls_ldpųąę²╚ļ┴╦HVPLSĪŻHVPLS═©▀^░čŠW(w©Żng)ĮjĘų╝ēŻ¼├┐ę╗╝ēŠW(w©Żng)Įją╬│╔╚½▀BĮėŻ¼Ęų╝ēķgĄ─įOéõ═©▀^PWüĒ▀BĮėŻ¼Ęų╝ēų«ķgĄ─įOéõĄ─öĄ(sh©┤)ō■(j©┤)▐D(zhu©Żn)░l(f©Ī)▓╗ū±╩ž╦«ŲĮĘųĖŅįŁätŻ¼Č°╩Ū┐╔ęįŽÓ╗ź▐D(zhu©Żn)░l(f©Ī)ĪŻ

ĪĪĪĪ

łD4 HVPLS MODEL

HVPLSĄ─╗∙▒Š─Żą═ųąŻ¼┐╔ęį░čPEĘų×ķā╔ĘNŻ║

UPEŻ║ė├æ¶Ą─ģRŠ█įOéõŻ¼╝┤ų▒Įė▀BĮėCEĄ─įOéõĘQ×ķŽ┬īėPE(Underlayer

PE)Ż¼║åĘQUPEĪŻUPEų╗ąĶę¬┼c╗∙▒ŠVPLS╚½▀BĮėŠW(w©Żng)ĮjĄ─Ųõųąę╗┼_PEĮ©┴ó▀BĮėĪŻUPEų¦│ų┬Ęė╔║═MPLSĘŌčbĪŻ╚ń╣¹ę╗éĆUPE▀BĮėČÓéĆCEŻ¼ŪęŠ▀éõ╗∙▒Šś“Įė╣”─▄Ż¼─Ū├┤öĄ(sh©┤)ō■(j©┤)ļ▐D(zhu©Żn)░l(f©Ī)ų╗ąĶę¬į┌UPE▀MąąŻ¼▀@śė£p▌p┴╦SPEĄ─žōō·ĪŻ

SPEŻ║▀BĮY(ji©”)UPE▓ó╬╗ė┌╗∙▒ŠVPLS╚½▀BĮėŠW(w©Żng)Įjā╚(n©©i)▓┐Ą─║╦ą─įOéõĘQ×ķ╔ŽīėPE(Superstratum

PE)Ż¼║åĘQSPEĪŻSPE┼c╗∙▒ŠVPLS╚½▀BĮėŠW(w©Żng)Įjā╚(n©©i)▓┐Ą─Ųõ╦¹įOéõČ╝Į©┴ó▀BĮėĪŻ

ī”ė┌SPEüĒšfŻ¼┼cų«ŽÓ▀BĄ─UPEŠ═Ž±ę╗éĆCEĪŻÅ─öĄ(sh©┤)ō■(j©┤)▐D(zhu©Żn)░l(f©Ī)Ą─ĮŪČ╚┐┤Ż¼UPE┼cSPEų«ķgĮ©┴óĄ─PWīóū„×ķSPEĄ─ACŻ¼UPEīóCE░l(f©Ī)╦═üĒĄ─ł¾╬─ĘŌčbā╔īėMPLSś╦║ׯ¼═Ōīė×ķLSPĄ─ś╦║ׯ¼įōś╦║×Įø(j©®ng)▀^Įė╚ļŠW(w©Żng)Ą─▓╗═¼įOéõĢr▒╗Į╗ōQŻ╗ā╚(n©©i)īėś╦║××ķVCś╦║ׯ¼ė├ė┌ś╦ūRVCĪŻSPE╩šĄĮĄ─ł¾╬─░³║¼ā╔īėś╦║ׯ¼═ŌīėĄ─╣½ŠW(w©Żng)ś╦║×▒╗ų▒ĮėÅŚ│÷Ż¼SPEĖ∙ō■(j©┤)ā╚(n©©i)īėĄ─ś╦║×øQČ©įōACĮė╚ļ──éĆVSI▓ó▀Mąąā╚(n©©i)īėś╦║×Į╗ōQĪŻ

HVPLSĄ─Įė╚ļĘĮ╩Į

╚ńłD4╦∙╩ŠŻ¼UPE1ū„×ķģRŠ█įOéõŻ¼╦³ų╗Ė·SPE1Į©┴óę╗Śl╠ōµ£┬ĘČ°Įė╚ļµ£┬ĘPWŻ¼Ė·Ųõ╦¹╦∙ėąĄ─ī”Č╦Č╝▓╗Į©┴ó╠ōµ£┬ĘĪŻUPE┼cSPEų«ķgĄ─PWĘQ×ķU-PWŻ¼SPEķgĄ─PWĘQ×ķS-PWĪŻ

ęįCE1░l(f©Ī)╦═ł¾╬─ĄĮCE2×ķ└²Ż¼öĄ(sh©┤)ō■(j©┤)▐D(zhu©Żn)░l(f©Ī)┴„│╠╚ńŽ┬Ż║

CE1░l(f©Ī)╦═ł¾╬─ĮoUPE1Ż¼ł¾╬─Ą──┐Ą─MACĄžųĘ╩ŪCE2Ż╗

UPE1žōž¤īóCE1░l(f©Ī)╦═Ą─ł¾╬─░l(f©Ī)ĮoSPE1Ż¼UPE1×ķįōł¾╬─┤“╔Žā╔īėMPLSś╦║ׯ¼═Ōīėś╦║ל╦ūRUPE1┼cSPE1ų«ķgĄ─LSP Tunnel IDŻ¼ā╚(n©©i)īėś╦║ל╦ūRUPE1┼cSPE1ų«ķgĄ─VC IDŻ╗

UPE1┼cSPE1ų«ķgĄ─LSRī”ė├æ¶ł¾╬─▀Mąąé„▀f║═ś╦║×Į╗ōQŻ¼ūŅĮKį┌Ą╣öĄ(sh©┤)Ą┌Č■╠°ł¾╬─Ą─═Ōīėś╦║×▒╗äāļxŻ╗

SPE1╩šĄĮł¾╬─║¾Ż¼Ė∙ō■(j©┤)MPLSā╚(n©©i)īėś╦║×┼ąöÓł¾╬─╦∙ī┘Ą─VSIŻ¼░l(f©Ī)¼F(xi©żn)įōł¾╬─ī┘ė┌VSI1Ż╗

SPE1╚źĄ¶UPE1Įoė├æ¶ł¾╬─┤“╔ŽĄ─MPLSā╚(n©©i)īėś╦║ׯ╗

SPE1Ė∙ō■(j©┤)ė├æ¶ł¾╬─Ą──┐Ą─MACŻ¼▓ķšęVSIĄ─▒ĒĒŚŻ¼░l(f©Ī)¼F(xi©żn)įōł¾╬─æ¬įō▒╗░l(f©Ī)═∙SPE2ĪŻSPE1Įoįōł¾╬─┤“╔Žā╔īėMPLSś╦║ׯ¼═Ōīėś╦║ל╦ūRSPE1┼cSPE2ų«ķgĄ─LSP Tunnel IDŻ¼ā╚(n©©i)īėś╦║ל╦ūRSPE1┼cSPE2ų«ķgĄ─VC IDŻ╗

SPE1┼cSPE2ų«ķgĄ─LSRī”ė├æ¶ł¾╬─▀Mąąé„▀f║═ś╦║×Į╗ōQŻ¼ūŅĮKį┌Ą╣öĄ(sh©┤)Ą┌Č■╠°ł¾╬─Ą─═Ōīėś╦║×▒╗äāļxŻ╗

SPE2Å─S-PWé╚(c©©)╩šĄĮįōł¾╬─║¾Ż¼Ė∙ō■(j©┤)ā╚(n©©i)īėMPLSś╦║×┼ąöÓł¾╬─╦∙ī┘Ą─VSIŻ¼░l(f©Ī)¼F(xi©żn)įōł¾╬─ī┘ė┌VSI1Ż¼▓ó╚źĄ¶SPE1Įoįōł¾╬─┤“╔ŽĄ─ā╚(n©©i)īėMPLSś╦║ׯ╗

SPE2×ķįōł¾╬─┤“╔Žā╔īėMPLSś╦║ׯ¼═Ōīėś╦║ל╦ūRSPE2┼cUPE2ų«ķgĄ─LSP Tunnel IDŻ¼ā╚(n©©i)īėś╦║ל╦ūRUPE2┼cSPE2ų«ķgĄ─VC IDŻ¼▓ó▐D(zhu©Żn)░l(f©Ī)įōł¾╬─Ż╗

SPE2┼cUPE2ų«ķgĄ─LSRī”ė├æ¶ł¾╬─▀Mąąé„▀f║═ś╦║×Į╗ōQŻ¼ūŅĮKį┌Ą╣öĄ(sh©┤)Ą┌Č■╠°ł¾╬─Ą─═Ōīėś╦║×▒╗äāļxŻ╗

UPE2╩šĄĮįōł¾╬─║¾Ż¼╚źĄ¶UPE2Įoė├æ¶ł¾╬─┤“╔ŽĄ─MPLSā╚(n©©i)īėś╦║ׯ¼Ė∙ō■(j©┤)ė├æ¶ł¾╬─Ą──┐Ą─MACŻ¼▓ķšęVSIĄ─▒ĒĒŚŻ¼░l(f©Ī)¼F(xi©żn)įōł¾╬─æ¬įō▒╗░l(f©Ī)═∙CE2Ż¼▓ó▐D(zhu©Żn)░l(f©Ī)įōł¾╬─ĪŻ

CE1┼cCE4×ķ▒ŠĄžCEų«ķgĮ╗ōQöĄ(sh©┤)ō■(j©┤)Ż¼╚ńłD2╦∙╩ŠĪŻė╔ė┌UPE▒Š╔ĒŠ▀ėąś“Įė╣”─▄Ż¼UPEų▒Įė═Ļ│╔ā╔š▀ķgĄ─ł¾╬─▐D(zhu©Żn)░l(f©Ī)Ż¼Č°¤oąĶīół¾╬─╔Ž╦═SPE1ĪŻ▓╗▀^ī”ė┌Å─CE1░l(f©Ī)üĒĄ──┐Ą─MAC╬┤ų¬Ą─Ą┌ę╗éĆł¾╬─╗“ÅV▓źł¾╬─Ż¼UPE1į┌ÅV▓źĄĮCE4Ą─═¼ĢrŻ¼╚į╚╗Ģ■═©▀^U-PW▐D(zhu©Żn)░l(f©Ī)ĮoSPE1Ż¼ė╔SPE1üĒ═Ļ│╔ł¾╬─Ą─Å═ųŲ▓ó▐D(zhu©Żn)░l(f©Ī)ĄĮĖ„éĆī”Č╦CEĪŻ

HVPLSĄ─Łh(hu©ón)┬Ę▒▄├Ō

┼cVPLSĄ─Łh(hu©ón)┬Ę▒▄├ŌŽÓ▒╚Ż¼H-VPLSųąŁh(hu©ón)┬Ę▒▄├ŌĘĮĘ©ąĶę¬ū÷╚ńŽ┬š{(di©żo)š¹Ż║

ų╗ąĶę¬į┌SPEų«ķgĮ©┴ó╚½▀BĮė(PW╚½▀BĮė)Ż¼UPE║═SPEų«ķg▓╗ąĶę¬╚½▀BĮėĪŻ

├┐éĆSPEįOéõ╔ŽŻ¼Å─┼cSPE▀BĮėĄ─PW╔Ž╩šĄĮĄ─ł¾╬─Ż¼▓╗į┘Ž“▀@éĆVSIĻP┬ō(li©ón)Ą─Īó┼cŲõ╦³SPE▀BĮėĄ─PW▐D(zhu©Żn)░l(f©Ī)Ż¼Ą½┐╔ęįŽ“┼cUPE▀BĮėĄ─PW▐D(zhu©Żn)░l(f©Ī)ĪŻ

├┐éĆSPEįOéõ╔ŽŻ¼Å─┼cUPE▀BĮėĄ─PW╔Ž╩šĄĮĄ─ł¾╬─Ż¼┐╔ęįŽ“▀@éĆVSIĻP┬ō(li©ón)Ą─╦∙ėą┼cŲõ╦³SPE▀BĮėĄ─PW▐D(zhu©Żn)░l(f©Ī)ĪŻ

1.1.1.1┼õų├LDPĘĮ╩ĮĄ─HVPLS╩Š└²

ĮMŠW(w©Żng)ąĶŪ¾Ż║

Ų¾śI(y©©)ÖCśŗ(g©░u)Ż¼ūįĮ©╣ŪĖ╔ŠW(w©Żng)ĪŻĘųų¦Site1╩╣ė├CE1▀BĮėUPEįOéõĮė╚ļ╣ŪĖ╔ŠW(w©Żng)Ż¼Ęųų¦Site2╩╣ė├CE2▀BĮėUPEĮė╚ļ╣ŪĖ╔ŠW(w©Żng)Ż¼Ęųų¦Site3╩╣ė├CE3▀BĮėŲš═©PE1Įė╚ļ╣ŪĖ╔ŠW(w©Żng)ĪŻ¼F(xi©żn)į┌Site1ĪóSite2║═Site3Ą─ė├æ¶ąĶę¬▀MąąČ■īėśI(y©©)䚥─╗ź═©Ż¼═¼Ģrę¬Ū¾į┌┤®įĮ╣ŪĖ╔ŠW(w©Żng)Ģr▒Ż┴¶Č■īėł¾╬─ųąė├æ¶ą┼ŽóĪŻ┴Ē═Ōę¬Ū¾╣ŪĖ╔ŠW(w©Żng)Ą─UPE║═SPEīŹ¼F(xi©żn)Ęųīė┤╬Ą─ŠW(w©Żng)ĮjĮY(ji©”)śŗ(g©░u)ĪŻ

┼õų├╦╝┬ĘŻ║

▓╔ė├╚ńŽ┬Ą─╦╝┬Ę┼õų├LDPĘĮ╩ĮĄ─HVPLS╗∙▒Š╣”─▄Ż║

×ķīŹ¼F(xi©żn)Site1ĪóSite2║═Site3Ą─Č■īėśI(y©©)äš╗ź═©Ż¼═¼Ģrį┌┤®įĮ╣ŪĖ╔ŠW(w©Żng)Ģr▒Ż┴¶Č■īėł¾╬─Ą─ė├æ¶ą┼ŽóŻ¼╣╩ąĶę¬╩╣ė├VPLS╝╝ąg(sh©┤)į┌╣ŪĖ╔ŠW(w©Żng)═Ėé„Č■īėł¾╬─Ż╗

ė╔ė┌Ų¾śI(y©©)ąĶę¬īŹ¼F(xi©żn)Ęųīė┤╬Ą─ŠW(w©Żng)ĮjĮY(ji©”)śŗ(g©░u)Ż¼┐╔ęį▀xō±LDPĘĮ╩ĮĄ─HVPLSŻ¼ą╬│╔īė┤╬╗»Ą─ŠW(w©Żng)Įj═žōõ▓óīŹ¼F(xi©żn)Ė„CEįOéõČ■īėŠW(w©Żng)ĮjĄ─╗ź═©Ż╗

×ķīŹ¼F(xi©żn)PEķgöĄ(sh©┤)ō■(j©┤)Ą─╣½ŠW(w©Żng)é„▌öŻ¼ąĶę¬į┌╣ŪĖ╔ŠW(w©Żng)╔Ž┼õų├IGP┬Ęė╔ģf(xi©”)ūhīŹ¼F(xi©żn)╗ź═©Ż╗

VPLSīŹ¼F(xi©żn)ę└┐┐MPLS╗∙▒Š╣”─▄Ż¼╣╩ąĶę¬į┌╣ŪĖ╔ŠW(w©Żng)╔ŽĄ─įOéõ┼õų├MPLS╗∙▒Š╣”─▄║═LDPŻ╗

×ķ╩╣PEķgé„▌ö?sh©┤)─ö?sh©┤)ō■(j©┤)▓╗▒╗╣½ŠW(w©Żng)Ėąų¬Ż¼ąĶę¬į┌PEķgĮ©┴óé„▌ööĄ(sh©┤)ō■(j©┤)╦∙╩╣ė├Ą─╦ĒĄ└Ż╗

×ķīŹ¼F(xi©żn)VPLS╣”─▄Ż¼ąĶę¬į┌PE╔Ž╩╣─▄MPLS L2VPNŻ╗

×ķīŹ¼F(xi©żn)LDPĘĮ╩ĮĄ─VPLSŻ¼ąĶę¬į┌PE╔Žäō(chu©żng)Į©VSIŻ¼ųĖČ©ą┼┴Ņ×ķLDPŻ¼╚╗║¾į┌UPE║═PE1╔ŽīóVSI┼cACĮė┐┌ĮēČ©Ż╗

×ķīŹ¼F(xi©żn)īė┤╬╗»Ą─HVPLS╣”─▄Ż¼ąĶę¬į┌SPE╔ŽųĖČ©UPE×ķūį╝║Ą─Ž┬īėPEŻ¼PE1×ķVSIī”Ą╚¾wŻ╗į┌UPE║═PE1╔ŽĘųäeųĖČ©SPE×ķVSIī”Ą╚¾wĪŻ

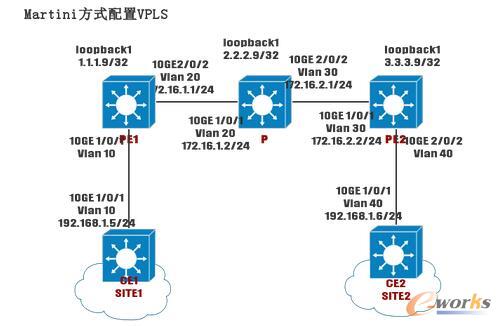

1.1.2 Martini VPLS

ĮMŠW(w©Żng)ąĶŪ¾Ż║

╚ńłD1Ż¼─│Ų¾śI(y©©)ÖCśŗ(g©░u)Ż¼ūįĮ©╣ŪĖ╔ŠW(w©Żng)ĪŻĘųų¦SitešŠ³c▌^╔┘(┼e└²ųąų╗┴ą│÷2éĆšŠ³cŻ¼ŲõėÓ╩Ī┬į)Ż¼Ęųų¦Site1╩╣ė├CE1▀BĮėPE1įOéõĮė╚ļ╣ŪĖ╔ŠW(w©Żng)Ż¼Ęųų¦Site2╩╣ė├CE2▀BĮėPE2Įė╚ļ╣ŪĖ╔ŠW(w©Żng)ĪŻ¼F(xi©żn)į┌Site1║═Site2Ą─ė├æ¶ąĶę¬▀MąąČ■īėśI(y©©)䚥─╗ź═©Ż¼═¼Ģrę¬Ū¾į┌┤®įĮ╣ŪĖ╔ŠW(w©Żng)Ģr▒Ż┴¶Č■īėł¾╬─ųąė├æ¶ą┼ŽóĪŻ

ĪĪĪĪ

łD5 MartiniĘĮ╩Į┼õų├VPLS

1.1.2.1 ┼õų├Marrtini VPLSĄ─╩Š└²

▓╔ė├╚ńŽ┬Ą─╦╝┬Ę┼õų├MartiniĘĮ╩ĮVPLSĄ─╗∙▒Š╣”─▄Ż║

×ķīŹ¼F(xi©żn)Site1║═Site2Ą─Č■īėśI(y©©)äš╗ź═©Ż¼═¼Ģrį┌┤®įĮ╣ŪĖ╔ŠW(w©Żng)Ģr▒Ż┴¶Č■īėł¾╬─Ą─ė├æ¶ą┼ŽóŻ¼╣╩ąĶę¬╩╣ė├VPLS╝╝ąg(sh©┤)į┌╣ŪĖ╔ŠW(w©Żng)═Ėé„Č■īėł¾╬─Ż╗

ė╔ė┌Ų¾śI(y©©)ŠW(w©Żng)ĮjĮY(ji©”)śŗ(g©░u)Ą─SitešŠ³c▌^╔┘Ż¼┐╔ęį▀xō±MartiniĘĮ╩ĮĄ─VPLSŻ¼īŹ¼F(xi©żn)Ė„CEįOéõČ■īėŠW(w©Żng)ĮjĄ─╗ź═©Ż╗

×ķīŹ¼F(xi©żn)PEķgöĄ(sh©┤)ō■(j©┤)Ą─╣½ŠW(w©Żng)é„▌öŻ¼ąĶę¬į┌╣ŪĖ╔ŠW(w©Żng)╔Ž┼õų├IGP┬Ęė╔ģf(xi©”)ūhīŹ¼F(xi©żn)╗ź═©Ż╗

VPLSīŹ¼F(xi©żn)ę└┐┐MPLS╗∙▒Š╣”─▄Ż¼╣╩ąĶę¬į┌╣ŪĖ╔ŠW(w©Żng)╔ŽĄ─įOéõ┼õų├MPLS╗∙▒Š╣”─▄║═LDPŻ╗

×ķ╩╣PEķgé„▌ö?sh©┤)─ö?sh©┤)ō■(j©┤)▓╗▒╗╣½ŠW(w©Żng)Ėąų¬Ż¼ąĶę¬į┌PEķgĮ©┴óé„▌ööĄ(sh©┤)ō■(j©┤)╦∙╩╣ė├Ą─╦ĒĄ└Ż╗

×ķīŹ¼F(xi©żn)VPLS╣”─▄Ż¼ąĶę¬į┌PE╔Ž╩╣─▄MPLS L2VPNŻ╗

×ķīŹ¼F(xi©żn)MartiniĘĮ╩ĮVPLSŻ¼ąĶę¬į┌PE╔Žäō(chu©żng)Į©VSIŻ¼ųĖČ©ą┼┴Ņ×ķLDPŻ¼╚╗║¾īóVSI┼cACĮė┐┌ĮēČ©ĪŻ

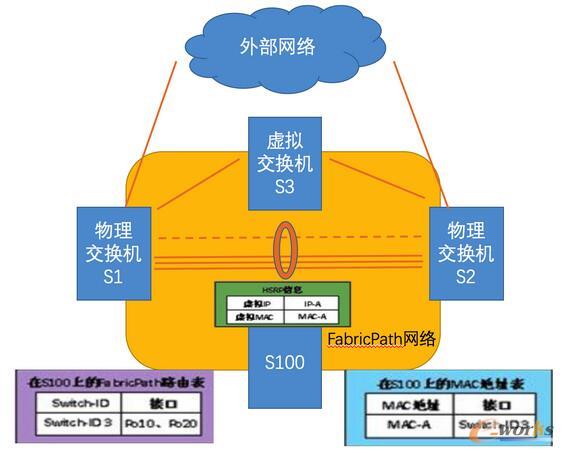

1.2Fabrica-PathĄ─īŹ¼F(xi©żn)

1) vPC+īŹ¼F(xi©żn)ļp╗ŅĄ─ŠW(w©Żng)ĻP┬Ęė╔

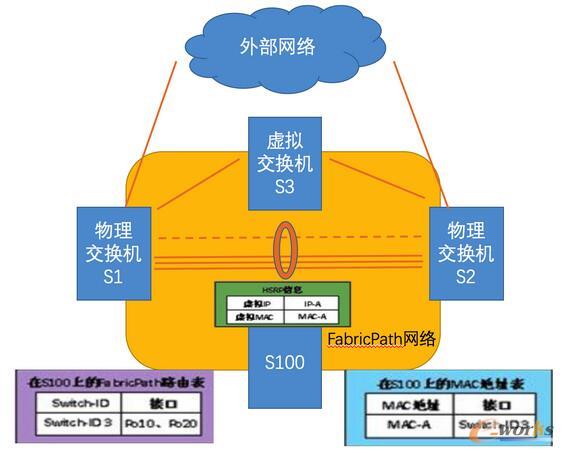

╚ń╣¹į┌FabricPathŠW(w©Żng)Įjųąå╬╝āĄ─╩╣ė├HSRP╝╝ąg(sh©┤)Ż¼HSRP╠ōöMIPĄžųĘ╦∙ī”æ¬Ą─╠ōöMMACĄžųĘŻ¼ų╗Ģ■ė│╔õĄĮ╗ŅäėĄ─ŠW(w©Żng)ĻPĄ─Switch IDĪŻ▀@śėFabricPath╚ź═∙═Ō▓┐╚²īėŠW(w©Żng)ĮjĄ─┴„┴┐ų╗Ģ■Å─╗ŅäėŠW(w©Żng)ĻP▐D(zhu©Żn)░l(f©Ī)ĪŻĄ½╩Ū╚ń╣¹į┌HSRPŁh(hu©ón)Š│Ž┬åóė├┴╦vPC+╝╝ąg(sh©┤)Ż¼╚ńłD8-33╦∙╩ŠŻ¼HSRPĄ─╠ōöMMACĄžųĘĢ■ė│╔õĄĮvPC+╠ōöMĮ╗ōQÖCĄ─Switch IDĪŻ▓óŪęį┌FabricPath┬Ęė╔▒ĒųąĢ■īW┴ĢĄĮ╚ź═∙╠ōöMĮ╗ōQÖCSwitch IDĄ─┬Ęė╔═©▀^ā╔éĆŠW(w©Żng)ĻP▀Mąąžō▌dŠ∙║ŌŻ¼šµš²īŹ¼F(xi©żn)┴╦╚ź═∙═Ō▓┐╚²īėŠW(w©Żng)ĮjĄ─žō▌dŠ∙║ŌĪŻ

ĪĪĪĪ

łD6 ═Ō▓┐ŠW(w©Żng)Įj

1.3 TrillĄ─īŹ¼F(xi©żn)

ĪĪĪĪ

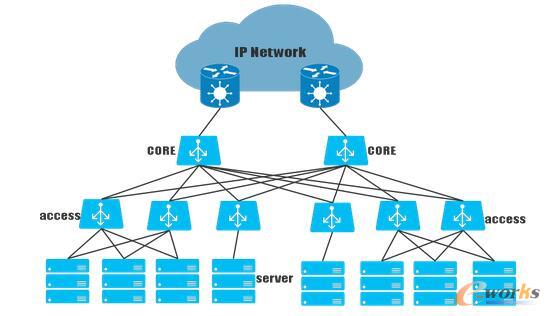

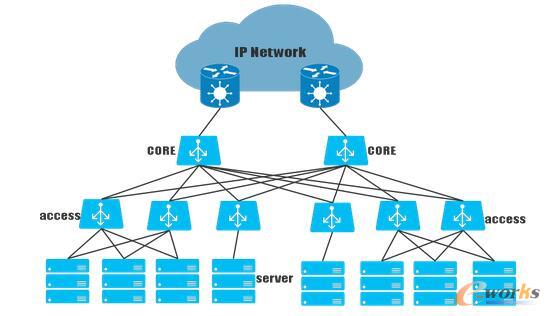

łD7 IP Network

═©▀^TRILLģf(xi©”)ūhśŗ(g©░u)Į©▒ŌŲĮ╗»Č■īėŠW(w©Żng)ĮjŻ¼īŹ¼F(xi©żn)š¹ŠW(w©Żng)¤oūĶ╚¹▐D(zhu©Żn)░l(f©Ī)╝░╠ōöMÖCĄ─╚╬ęŌ▀węŲĪŻ╩╣ė├TRILLģf(xi©”)ūh▓┐╩öĄ(sh©┤)ō■(j©┤)ųąą─ŠW(w©Żng)ĮjĢrŻ¼╩ūŽ╚į┌╦∙ėąįOéõ╔Ž┼õų├TRILL╗∙▒Š╣”─▄Ż¼└^Č°Ė∙ō■(j©┤)ŠW(w©Żng)Įjīė┤╬Ż¼▀Mąą╚ńŽ┬╠Ä└ĒŻ║

Įė╚ļīėŻ║

į┌ė├æ¶é╚(c©©)┼õų├CE VLANĮė╚ļĘ■äšŲ„Ż¼┼õų├║¾ė├æ¶┴„┴┐┐╔ęį═©▀^TRILLŠW(w©Żng)Įjé„▌öĪŻ╚ń╣¹Ę■äšŲ„═©▀^Įė╚ļįOéõļp╔ŽąąĮė╚ļĄĮTRILLŠW(w©Żng)ĮjųąŻ¼Į©ūhė├æ¶į┌▀BĮėĮė╚ļįOéõĄ─▀ģŠēRB╔Ž┼õų├STP/RSTP/MSTP┬ō(li©ón)äėTRILL╣”─▄▀MąąŲŲŁh(hu©ón)ĪŻį┌ŠW(w©Żng)Įjé╚(c©©)Ż¼┐╔ęįš{(di©żo)š¹TRILLĄ─┬Ęė╔▀x┬Ę║═┐žųŲTRILLĄ─ŠW(w©Żng)Įj╩šö┐üĒ▒ŻūCŠW(w©Żng)ĮjĖ▀ą¦▐D(zhu©Żn)░l(f©Ī)ĪŻ

║╦ą─īėŻ║

į┌ŠW(w©Żng)Įjé╚(c©©)┐╔ęįš{(di©żo)š¹TRILLĄ─┬Ęė╔▀x┬Ę║═┐žųŲTRILLĄ─ŠW(w©Żng)Įj╩šö┐üĒ▒ŻūCŠW(w©Żng)ĮjĖ▀ą¦▐D(zhu©Żn)░l(f©Ī)ĪŻį┌│÷┐┌é╚(c©©)Ż¼┐╔ęį═©▀^│÷┐┌┬Ęė╔Ų„▀BĮėŲ¾śI(y©©)Ųõ╦¹ŠW(w©Żng)ĮjŻ¼╗“š▀į┌║╦ą─īėįOéõ╔Ž┼õų├╠ōöMŽĄĮy(t©»ng)VS(Virtual System)Ż¼╩╣ė├Ųõųąę╗éĆVSū„×ķ│÷┐┌ŠW(w©Żng)ĻPŻ¼▀BĮėŲ¾śI(y©©)Ųõ╦¹ŠW(w©Żng)ĮjĪŻ

╚²Īó öĄ(sh©┤)ō■(j©┤)ųąą─╦Įėą░▓╚½═©Ą└

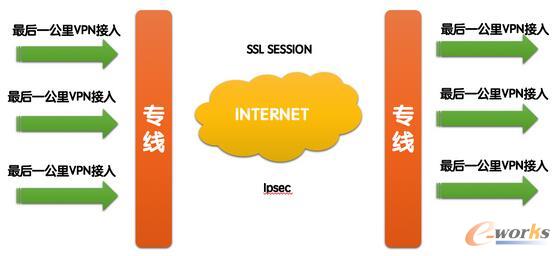

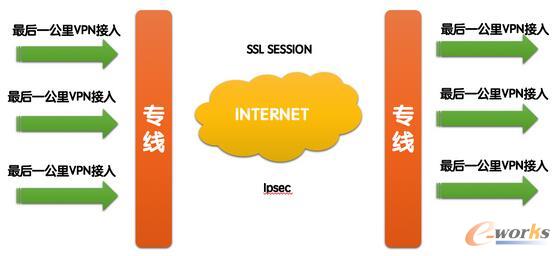

VPNī┘ė┌─┐Ū░įŲėŗ╦ŃŁh(hu©ón)Š│«öųąĄõą═Ą─µ£┬Ę╝ė├▄ĘĮ╩ĮŻ¼į┌š¹éĆįŲėŗ╦ŃŁh(hu©ón)Š│¾wŽĄ«öųąŻ¼SSL┼cIPsec VPNī┘ė┌ūŅĄõą═ę▓╩ŪūŅÅVĘ║╩╣ė├Ą─ā╔ĘNVPN╝╝ąg(sh©┤)ĪŻ

┘Yį┤╝»ųąī┘ė┌įŲėŗ╦ŃĄ─ę╗éĆ╠ņ╚╗Ą─▒Š┘|(zh©¼)Ż¼Įy(t©»ng)ę╗Ą─┘Yį┤│ž╗»Ż¼Ą½╩Ūš¹éĆįŲėŗ╦ŃŁh(hu©ón)Š│«öųą├µ┼RĄ─ė├æ¶┼c║¾┼_Ę■äšų«ķgį┌ÅVė“ŠW(w©Żng)╔ŽĄ─░▓╚½═©Ą└Š═├µ┼R┴╦ų▒ĮėĄ─╠¶æ(zh©żn)Ż¼├┐éĆśI(y©©)䚥─ŠW(w©Żng)ĮjČ╝ėą┐╔─▄į┌š¹éĆ╗ź┬ō(li©ón)ŠW(w©Żng)╔Ž▀Mąąé„▀fŻ¼╣½ėąįŲę▓║├Ż¼╦ĮėąįŲę▓║├Ż¼Įy(t©»ng)ę╗├µ┼Rų°░▓╚½å¢Ņ}Ż¼×ķ┴╦į┌š¹éĆŠW(w©Żng)Įj═©Ą└▀Mąą░▓╚½╝ė├▄Ż¼╬ęéāČÓöĄ(sh©┤)╚╦ŽļĄĮĄ─Č╝╩ŪVPNŻ¼ę“×ķVPN╠ņ╚╗Š▀éõ┴╦ā╔ĘN╗∙▒Š╠žąį-ķL▀BĮė┼c╝ė├▄ĪŻ

ķL▀BĮėį┌VPNĀŅæB(t©żi)Ą─¾w¼F(xi©żn)Š═╩Ū├┐Śl▀BĮėČ╝╩ŪėąĀŅæB(t©żi)Ą─▀BĮėŻ¼ę▓Š═╩Ū═©│ŻĢ■╩╣ė├ŅÉ╦Ų“╚²┤╬╬š╩ų”Ą─ÖCųŲ▒ŻūC╦³Ą─▀BĮėąįŻ¼╝ė├▄╝╝ąg(sh©┤)╩╣Ą├š¹éĆöĄ(sh©┤)ō■(j©┤)ł¾╬─į┌īŻ▀f▀^│╠«öųąŻ¼ī”ė┌╚╬║╬╚╦üĒšfČ╝╩Ū▓╗┐╔ęŖĄ─ĀŅæB(t©żi)Ż¼▒ŻūC┴╦é„▌ö?sh©┤)─░▓╚½ąįĪ?/div>

VPNĄ─▀xō±ėą║▄ČÓŻ¼ī”ė┌ČÓĘN▀xō±üĒšfŻ¼─┐Ū░▒╚▌^ÅVĘ║Ą─┐╔┐┐ąį╝ė├▄é„▌ö×ķIPsec┼cSSLā╔ĘNVPN╝╝ąg(sh©┤)Ż¼▒Š╣Ø(ji©”)ęįSSL VPN┼cIPsec▀MąąĘųŽĒĪŻ

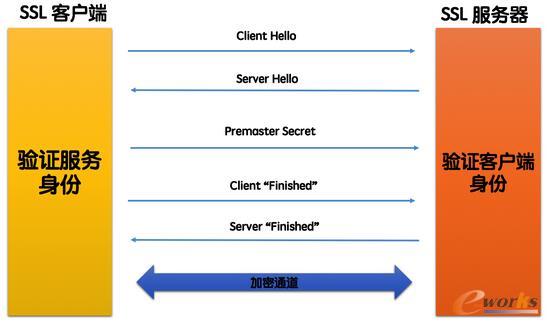

3.1 SSL VPN

SSL VPN═¼é„Įy(t©»ng)Ą─╝ė├▄╝╝ąg(sh©┤)Š▀éõ╚ńŽ┬ā×(y©Łu)ä▌Ż║

▓┐╩║åØŹŻ║

─┐Ū░╦∙ėą×gė[Ų„Č╝īóSSLū„×ķ╗∙▒Š╣”─▄ų«ę╗╦∙╝»│╔Ż¼į┌ė├æ¶įLå¢ĢrŻ¼═©│ŻĄ─╝ė├▄īóĢ■ūįäėĮ©┴óŻ¼▓╗į┘╩╣├┐ę╗éĆįL墚▀▀Mąą┼õų├┼cŠSūoŻ¼▀@ĘN┴Ń┐═æ¶Č╦Ą─╠Ä└ĒÖCųŲŻ¼Č╝śO┤¾Ąž╩╣Ą├░▓╚½įLå¢ūāĄ├╚ń┤╦║åå╬ĪŻ

įLå¢Ą─Š½╝Ü┐žųŲ

SSL VPN┐╔ęįī”╝ė├▄Ą─╦ĒĄ└▀Mąąģ^(q©▒)ĘųŻ¼╩╣Ą├├┐éĆė├æ¶┐╔ęįģ^(q©▒)Ęų▓╗═¼Ą─ŠW(w©Żng)Įj┴„Ž“Ż¼▓╔ė├▓╗═¼Ą─╝ė├▄ĘĮ╩ĮŻ¼╔§ų┴┐╔ęį╠ß╣®ė├æ¶╝ēäeĄ─ĶbÖÓ(qu©ón)ÖCųŲŻ¼ę└ō■(j©┤)░▓╚½▓▀┬įŻ¼▒ŻūC╩┌ÖÓ(qu©ón)Ą─ė├æ¶įLå¢╠žČ©Ą─┘Yį┤Ž▐ųŲŻ¼▀@į┌é„Įy(t©»ng)Ą─VPN«öųąīŹ¼F(xi©żn)Ż¼╗∙▒Š╩Ū▓╗┐╔─▄Ą─ę╗ĘNīŹ¼F(xi©żn)ĘĮ╩ĮĪŻ

FIRWALLĄ─┤®įĮÖCųŲ

ę“×ķSSL VPN╣żū„į┌é„▌öīėų«╔ŽŻ¼─Ū├┤ī”ė┌é„Įy(t©»ng)Ą─NAT┼cĘ└╗ē”įOéõČ°čįŻ¼ė├æ¶┐╔ęįį┌╚╬║╬Ąž³c░▓╚½įLå¢ā╚(n©©i)▓┐┘Yį┤Ż¼Č°▓╗Ģ■▒╗é„Įy(t©»ng)Ą─ŽÓĻPĘ└╗ē”╦∙ūĶō§Ż¼▓óŪęį┌ĮŌøQIPĄžųĘø_═╗ĘĮ├µā×(y©Łu)įĮė┌Ųõ╦¹VPNĘĮ╩ĮĪŻ

░▓╚½▒ŻūoĄ─┐╔┐┐ąį

ė╔ė┌SSL VPNŠW(w©Żng)ĻPĖ¶ļx┴╦ā╚(n©©i)ŠW(w©Żng)Ą─Ę■äš┼cŽÓĻPĄ─┐═æ¶Č╦Ż¼ų╗═©▀^WEBĮė┐┌▀Mąą×gė[Ż¼╩╣Ą├┐═æ¶Č╦Ą─┤¾▓┐Ęų─Š±R¤oĘ©é„╚ŠĄĮ╦∙įLå¢Ą─įŲĘ■äšŲ„ų«╔ŽŻ¼▒ŻūC┴╦░▓╚½Ą─┐╔┐┐ąįÖCųŲĪŻ

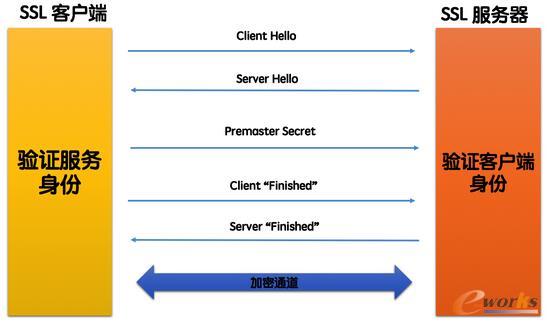

SSL╬š╩ųģf(xi©”)ūh▀^│╠Ż║

┐═æ¶ÖCŽ“Ę■äšŲ„░l(f©Ī)│÷client helloŽ¹ŽóŻ¼į┌įōŽ¹Žó«öųą░³║¼┴╦SSLŽ┤ę┬░µ▒Š╠¢Ż¼ļSÖCöĄ(sh©┤)Ż¼Ģ■įÆś╦ūRŻ¼(▀BĮė╬┤Į©┴óĢrŻ¼┤╦ś╦ūR×ķ┐š)Īó├▄┤a╦ŃĘ©ĮM╝■┼õų├Īóē║┐s╦ŃĘ©ĮM╝■┼õų├Ż¼ęį╝░Ųõ╦¹Ę■äšŲ„ąĶę¬┐═æ¶ÖC╠ß╣®Ą─╗∙▒ŠSSLģf(xi©”)ūhŽ¹ŽóĪŻ

Ę■äšŲ„Č╦Ž“┐═æ¶ÖC░l(f©Ī)╦═ server hello Ž¹ŽóŻ¼į┌įōŽ¹Žó«öųą░³║¼┴╦SSLģf(xi©”)ūh░µ▒Š╠¢Ż¼ļSÖCöĄ(sh©┤)Ż¼Ģ■įÆś╦ūRŻ¼▀xō±Ą─├▄┤a╦ŃĘ©Ż¼▀xō±Ą─ē║┐s╦ŃĘ©Ż¼ęį╝░Ųõ╦¹Ą─SSLģf(xi©”)ūhą┼ŽóĪŻ╚¶Ę■äšŲ„Č╦ꬓ×ūC┐═æ¶ÖCĄ─ūCĢ°Ż¼īó░l(f©Ī)╦═ę╗éĆ┐═æ¶ūCĢ°šłŪ¾Ż¼īó▀@ą®ā╚(n©©i)╚▌░l(f©Ī)╦═ĮY(ji©”)╩°║¾Ż¼░l(f©Ī)│÷server hello downŽ¹Žóū„×ķī”client hello╗žæ¬Ą─ĮY(ji©”)╩°ĪŻ

ĪĪĪĪ

łD8 SSL╬š╩ųģf(xi©”)ūh▀^│╠

┐═æ¶ÖCĖ∙ō■(j©┤)╩šĄĮĄ─ą┼ŽóüĒ“×ūCĘ■äšŲ„Ą─╔ĒĘ▌Ż¼╚ń╣¹Ę■äšŲ„Ą─╔ĒĘ▌¤oĘ©▒╗“×ūCŻ¼─Ū├┤┐═æ¶Č╦Š═Ģ■╩šĄĮŠ»Ėµą┼ŽóŻ¼“×ūC═©▀^▀MąąŽ┬ę╗▓Į“×ūC═¼▓ĮĪŻ

┐═æ¶ÖC┼cĘ■äšŲ„╩╣ė├master secret▀Mąąsession keys(▀BĮė├žĶĆ)╔·│╔Ż¼╦³ī┘ė┌ī”ĘQ├▄ĶĆŻ¼į┌SSLĢ■įÆ▀^│╠ųąŻ¼ė├üĒ▀MąąöĄ(sh©┤)ō■(j©┤)Ą─╝ė├▄┼cĮŌ├▄Ż¼═¼Ģrė├ė┌öĄ(sh©┤)ō■(j©┤)Ą─═Ļš¹ąįĪŻ

┐═æ¶ÖCŽ“Ę■äšŲ„░l(f©Ī)╦═ę╗ŚlŽ¹ŽóŻ¼┬Ģ├„║¾├µ░l(f©Ī)╦═▀^üĒĄ─öĄ(sh©┤)ō■(j©┤)ļīóĢ■╩╣ė├╝ė├▄├žĶĆŻ¼Įėų°▀ĆĢ■į┘░l(f©Ī)│÷ę╗Ślå╬¬ÜĄ─Ž¹Žó▒Ē├„Į©┴ó▀BĮėą┼╚╬Ģr┐═æ¶Č╦Ą─╣żū„ęčĮø(j©®ng)═Ļ│╔Ż¼ų┴┤╦SSLĄ─╬š╩ųģf(xi©”)ūhš²╩ĮĮY(ji©”)╩°Ż¼ķ_╩╝▀MąąSSLĢ■įÆŻ¼┐═æ¶ÖC┼cĘ■äšŲ„╩╣ė├session keysüĒ═Ļ│╔═©ą┼▀^│╠ųąöĄ(sh©┤)ō■(j©┤)Ą─╝ė├▄ĮŌ├▄ęį╝░öĄ(sh©┤)ō■(j©┤)Ą─═Ļš¹ąįÖz▓ķĪŻ

SSLėøõøģf(xi©”)ūhŻ║

į┌SSLģf(xi©”)ūhųąŻ¼╦∙ėąĄ─é„▌öČ╝Ģ■▒╗ĘŌčbėøõøŻ¼ėøõø╩Ūė╔ėøõøŅ^║═ķLČ╚▓╗×ķ0Ą─ėøõøöĄ(sh©┤)ō■(j©┤)ĮM│╔Ż¼╦∙ėąSSLģf(xi©”)ūh«öųą(░³└©╬š╩ųģf(xi©”)ūhĪó░▓╚½┐š░ūėøõø║═æ¬ė├öĄ(sh©┤)ō■(j©┤))Č╝╩Ū╩╣ė├SSLėøõøīėģf(xi©”)ūh▀MąąėøõøŻ¼▓óŪęŲõČ©┴x┴╦ėøõøŅ^║═ėøõøöĄ(sh©┤)ō■(j©┤)Ą─ŽÓĻPĖ±╩ĮĪŻ

SSL VPNĘų×ķČÓĘNŅÉą═Ż¼į┌╗∙▒Š╝╝ąg(sh©┤)┐“╝▄Ą─╗∙ĄA╔ŽŻ¼┐╔ęį╝ÜĘų×ķ┴Ń┐═æ¶Č╦Ż¼╩▌┐═æ¶Č╦║═╦ĒĄ└─Ż╩Į╚²ĘNŻ¼Ųõųą╦ĒĄ└─Ż╩Į┐╔ęįė├į┌ø]ėąweb×gė[Ų„Ą─Łh(hu©ón)Š│«öųąĪŻ

3.2 IPsec VPN

į┌é„Įy(t©»ng)VPNĘĮ╩Į«öųąŻ¼IPsec╩Ū─┐Ū░▓┐╩ūŅ×ķÅVĘ║Ą─³cī”³cVPN╝╝ąg(sh©┤)ų«ę╗Ż¼³cī”ČÓ³c×ķMPLS-VPN╗“š▀VPLS-VPNŻ¼«ö╬╗ė┌ā╔ĄžĄ─Ęųų¦ÖCśŗ(g©░u)ŽŻ═¹╩╣ė├VPN╝╝ąg(sh©┤)▀Mąą═©ą┼ĢrŻ¼ę╗ĘNŪķørŠ═╩ŪŽ“▀\ĀI╔╠╔ĻšłīŻŠĆ┘Yį┤Ż¼Ą½╩Ū▀@ĘN┘Yį┤ĘĮ╩Įī”ė┌ę╗░ŃŲ¾śI(y©©)Č°čįārĖ±Ė▀░║Ż¼Č°Ūę░▓╚½ąįå¢Ņ}¤oĘ©Ą├ĄĮ┤_ŪąĄ─▒ŻūCŻ¼IPsecŠ═į┌▀@ĘNŪķørų«Ž┬įąė²Č°│÷ĪŻIPsecīóŠW(w©Żng)ĻPįOéõ░l(f©Ī)═∙ī”Č╦Ą─öĄ(sh©┤)ō■(j©┤)┤“░³╝ė├▄║¾Ż¼į┌ę“╠žŠW(w©Żng)╔Ž▀Mąąé„▌öŻ¼ī”Č╦ŠW(w©Żng)ĻPįOéõ╩šĄĮöĄ(sh©┤)ō■(j©┤)░³Ż¼ĮŌĘŌčb║¾į┘░l(f©Ī)═∙─┐Ą─┐═æ¶Č╦Ż¼Č°š¹éĆ▀^│╠ī”ė┌┐═æ¶Č╦üĒšfČ╝ī┘ė┌¤oĖąų¬ĀŅæB(t©żi)Ż¼ą¦╣¹Ė·ūŌė├▀\ĀI╔╠µ£┬Ęę╗śėŻ¼Ą½╩Ū╝ė├▄▀^│╠╩╣Ą├öĄ(sh©┤)ō■(j©┤)│õĘų▒Ż│ų┴╦░▓╚½ąįĪŻ

ī”ė┌IPsec VPNŻ¼¤ošō╩Ū──ĘNöĄ(sh©┤)ō■(j©┤)┴„Ż¼╚¶ę╗ĘĮ▀Mąą┴╦╝ė├▄Ż¼Č°┴Ēę╗ĘĮ?j©®ng)]ėą┼õŻ¼ät¤oĘ©═©ėŹŻ¼ī”ė┌GREätŻ¼┬Ęė╔ÓÅŠėČ╝¤oĘ©Į©┴óĪŻ┴Ēę╗éĆĖ┼─Ņ╩Ū╦ĒĄ└─Ż╩Į║═é„▌ö─Ż╩ĮĪŻ╦∙ų^Ą─╦ĒĄ└─Ż╩Į▀Ć╩Ūé„▌ö─Ż╩ĮŻ¼╩Ūßśī”╚ńESP╚ń║╬ĘŌčböĄ(sh©┤)ō■(j©┤)░³Ą─Ż¼Ū░╠ß╩ŪESPį┌ūŅ═Ō├µŻ¼╚ń╣¹Č╝▒╗OverĄĮ┴╦GRE└’Ż¼ūį╚╗šä▓╗╔Ž╩▓├┤╦ĒĄ└─Ż╩Į║═é„▌ö─Ż╩Į(Č╝×ķ╦ĒĄ└─Ż╩Į)ĪŻų╗ėą«öGRE Over IPsecĄ─Ģr║“Ż¼▓┼┐╔ęįīó─Ż╩ĮĖ─×ķé„▌ö─Ż╩ĮĪŻIPsec▓╗ų¦│ųĮM▓źŻ¼╝┤▓╗─▄é„▀f┬Ęė╔ģf(xi©”)ūhŻ¼Č°GREų¦│ųĪŻ

─┐Ū░ļm╚╗IPsec VPN╚į╚╗×ķų„┴„VPNĘĮ╩ĮŻ¼Ą½╩Ūį┌įŲŁh(hu©ón)Š│Ž┬Ż¼╦³ę▓▓╗Ą├▓╗╚ź├µ┼RŲõ╣▄└Ē│╔▒ŠĖ▀░║Īóė╔ė┌╣żū„į┌OSIĄ┌╚²īė╔ŽŻ¼Č°╩╣Ųõģf(xi©”)ūh▒Š╔Ē¤oĘ©ĖĮĦĖ▀īėĄ─░▓╚½▓▀┬įĪóŠW(w©Żng)Įj┼õų├Ą─Å═ļsąįĄ╚å¢Ņ}ĪŻ

Č°SSLŪĪ║├ĮŌøQ┴╦▀@ą®ĘĮ├µĄ─įŁę“Ż¼įŲėŗ╦ŃĄ──┐Ą─╩ŪŽ“▀h│╠ė├æ¶╠ß╣®Ę■䚯¼Ą½ŲõīŹŲõČÓūŌæ¶Ą─Ė┼─Ņ▓ó▓╗Žļūīūį╝║Ą─╦∙ėą╠ōöMŠW(w©Żng)Įj▒®┬Čį┌š¹éĆŲĮ┼_═ŌŻ¼Ą½╩Ū═©▀^IPsec▀Mąą═©ėŹĢrŻ¼║▄╚▌ęū╩╣Ą├▒ŠĄžļŖ─X╔Ž╦∙ĖĮ╝ėĄ─▓ĪČŠĪó─Š±RĄ╚░▓╚½ļ[╗╝ų▒ĮėĦĄĮįŲŁh(hu©ón)Š│«öųąĄ──│éĆįŲų„ÖC╔ŽŻ¼SSLš²║├į┌▀h│╠Įė╚ļĘĮ├µča²R┴╦įŲŁh(hu©ón)Š│Ž┬ī”ė┌IPsec▀@éĆ▒ūČ╦╦∙ĦüĒĄ─ļ[╗╝å¢Ņ}ĪŻĄ½╩ŪļmšfIPsec─ĻÜqęį┤¾Ż¼Ą½╩ŪīÜĄČ╬┤└ŽŻ¼Ųõ░▓╚½╠žąįę└╚╗▀Ć╩Ū╩╣ė├į┌▒ŖČÓŠW(w©Żng)ĮjŁh(hu©ón)Š│«öųąŻ¼ŲõųąęįŽ┬ā╔³c×ķIPsec╩╣ė├Ą─ā╔ĘNūŅČÓĄ─ł÷Š░ĪŻ

3.2.1 IPsec over GRE

IPsec Over GREĄ─ų„ęŌ×ķIPsec╝ė├▄į┌└’Ż¼GREį┌═ŌĪŻŽ╚░čąĶę¬╝ė├▄Ą─öĄ(sh©┤)ō■(j©┤)░³ĘŌčb│╔IPsec░³Ż¼╚╗║¾į┘╚ėĄĮGRE╦ĒĄ└└’ĪŻū„Ę©╩Ū░čIPsecĄ─╝ė├▄ū„ė├į┌╦ĒĄ└Įė┐┌╔ŽŻ¼╝┤×ķTunnel┐┌╔Ž▒O(ji©Īn)┐žöĄ(sh©┤)ō■(j©┤)ł¾╬─╩ŪʱėąąĶę¬╝ė├▄Ą─öĄ(sh©┤)ō■(j©┤)┴„Ż¼ėąätŽ╚╝ė├▄ĘŌčb×ķIPsec░³Ż¼╚╗║¾ĘŌčb│╔GRE░³▀M╚ļ╦ĒĄ└(─Ū├┤’@Č°ęūęŖĄ─╩ŪŻ¼GRE╦ĒĄ└╩╝ĮK┤µį┌Ż¼GREš¹ŚlVPN╦ĒĄ└▓óø]ėą▒╗╝ė├▄)Ż¼═¼ĢrŻ¼╬┤į┌┐žųŲ▒Ēā╚(n©©i)Ą─öĄ(sh©┤)ō■(j©┤)┴„īóęį▓╗╝ė├▄Ą─ĀŅæB(t©żi)ų▒Įėū▀GREĄ─╦ĒĄ└Ż¼─Ū├┤ėąą®öĄ(sh©┤)ō■(j©┤)ł¾╬─é„▀f▀^│╠«öųąŻ¼┐╔─▄▓ó╬┤šµš²╝ė├▄Ż¼╩╣Ą├öĄ(sh©┤)ō■(j©┤)ł¾╬─į┌é„▀f▀^│╠«öųąŻ¼¤oĘ©═Ļ╚½▒ŻūC├┐ŚlöĄ(sh©┤)ō■(j©┤)┴„┴┐Ą─░▓╚½ąįŻ¼═¼ĢrŻ¼IPsec▓ó▓╗ų¦│ųĮM▓źł¾╬─Ą─é„▀fŻ¼╦∙ęį┤╦ĘNĘĮ╩Įį┌Ų¾śI(y©©)ŠW(w©Żng)öĄ(sh©┤)ō■(j©┤)┴„┴┐ī¦Ž“╩╣ė├Ą─▒╚▌^╔┘ĪŻ

3.2.2 GRE over IPsec

GRE Over IPsec╩ŪųĖŻ¼Ž╚░čöĄ(sh©┤)ō■(j©┤)ĘŌčb│╔GRE░³Ż¼╚╗║¾į┘ĘŌčb│╔IPsecł¾╬─ĪŻīŹ¼F(xi©żn)ĘĮ╩Į╩Ūį┌ŽÓæ¬Įė┐┌╔Ž▀Mąą┴„┴┐▒O(ji©Īn)┐žŻ¼Öz£y╩ŪʱėąąĶę¬╝ė├▄Ą─GRE┴„┴┐Ż¼╚¶╩ŪėąŽÓæ¬┴„┴┐▀\╦═▀^üĒŻ¼─Ū├┤╦∙ėąĄ─▀@ā╔éĆČ╦┐┌Ą─GREöĄ(sh©┤)ō■(j©┤)┴„ł¾╬─īóĢ■▒╗╝ė├▄ĘŌčb╔ŽIPsec░³Ż¼╚╗║¾į┘▀Mąąé„▀fŻ¼▀@śė▒ŻūCĄ─╩Ū╦∙ėą═©▀^GRE╦ĒĄ└Ą─öĄ(sh©┤)ō■(j©┤)ł¾╬─Č╝Ģ■▒╗IPsec╝ė├▄Ż¼░³└©╦ĒĄ└Ą─Į©┴ó║═┬Ęė╔Ą─Į©┴ó║═é„▀fĪŻ▓╔ė├┤╦ĘNĘĮ╩Į┐╔ęįĮŌøQIPsecį┌é„Įy(t©»ng)³cī”³cVPN«öųąŻ¼▓╗ų¦│ųĮM▓źĄ─ĘĮ╩ĮŻ¼═¼ĢrĮŌøQ┴╦═©▀^╦ĒĄ└é„▀fĄ─╦∙ėął¾╬─Č╝▀Mąą┴╦╝ė├▄╠Ä└ĒŻ¼═Ļ╚½Ą─▒ŻūC┴╦├┐Śl┴„┴┐Ą─░▓╚½ąįĪŻ

ĪĪ

ĪĪ

łD9 GRE over IPsec

╦─Īó ┐ńöĄ(sh©┤)ō■(j©┤)ųąą─Č■īėŠW(w©Żng)Įj╗ź═©

į┌š¹éĆįŲėŗ╦ŃŠW(w©Żng)ĮjŁh(hu©ón)Š│ųąŻ¼ė╔ė┌śI(y©©)䚥─┼·┴┐▓┐╩Ż¼ŠW(w©Żng)ĮjĄ─▒ŃĮ▌ąįŻ¼ī”ė┌2īėŠW(w©Żng)ĮjüĒšfĄ─ąĶŪ¾š²į┌ų─Ļį÷╝ėŻ¼įĮüĒįĮČÓĄ─öĄ(sh©┤)ō■(j©┤)ųąą─ė╔å╬╬’└Ē╣Ø(ji©”)³cŻ¼Ž“ČÓéĆ▓╗═¼╬’└ĒĄžė“╦∙č▌▀MŻ¼─Ū├┤į┌┤╦▀^│╠«öųąŻ¼2īėŠW(w©Żng)Įj▒ž╚╗Ģ■ļSų«į÷┤¾Ż¼╔§ų┴ĄĮ┴╦Į±╠ņ╦∙├µ┼RĄ─┐ńįĮöĄ(sh©┤)ō■(j©┤)ųąą─2īėŠW(w©Żng)Įj═©ėŹĄ─╠¶æ(zh©żn)Ż¼įŲėŗ╦ŃĄ─ĄĮüĒę▓╩╣Ą├įŁėąĄ─3īėų„┤“Ą─ŠW(w©Żng)Įj─Żą═ūā?y©Łu)ķ┴╦Ė³╝ėņ`╗ŅĘĮ▒ŃĄ─2īėŠW(w©Żng)Įj─Żą═Ż¼Č°įŲėŗ╦ŃĄ─ČÓūŌæ¶Ż¼ČÓśI(y©©)äš─Żą═╩╣Ą├├┐ŚlśI(y©©)äšČ╝Ģ■ōĒėąūį╝║¬ÜėąĄ─┴„┴┐Ż¼ėųąĶę¬┐ńįĮöĄ(sh©┤)ō■(j©┤)ųąą─Ż¼ėųąĶę¬2īėŠW(w©Żng)ĮjŻ¼═¼ĢrąĶę¬ČÓūŌæ¶Ż¼ČÓśI(y©©)äš╗∙ė┌┴„Ą─Ė¶ļx╝╝ąg(sh©┤)Ż¼Ū░╬─ęčĮø(j©®ng)ĮķĮB┴╦įSČÓĻPė┌2īė┴„┴┐Ą─å¢Ņ}Ż¼░³└©VPLS VPNĪóFabric-PathĪóTRILLĄ╚ģf(xi©”)ūhŻ¼Č╝╩Ū╗∙ė┌┴„Ą─ģ^(q©▒)Ęų2īėģf(xi©”)ūhŻ¼─Ū├┤▒Š╣Ø(ji©”)ų„ę¬ßśī”┐ńįĮ▓╗═¼╬’└ĒĄž¬zĄ─2īėģf(xi©”)ūh▀Mąąšf├„ĪŻ

3.1 OTV

Overlay Transport Virtualization (OTV) —-öĄ(sh©┤)ō■(j©┤)ųąą─╗ź┬ō(li©ón)ĮŌøQĘĮ░Ė

OTV╩Ūę╗éĆĄõą═Ą─į┌Ęų▓╝╩ĮĄžė“Ą─öĄ(sh©┤)ō■(j©┤)ųąą─šŠ³cų«ķg║å╗»2īėöUš╣é„▌ö╝╝ąg(sh©┤)Ą─╣żśI(y©©)ĮŌøQĘĮ░Ė. ╩╣ė├OTV╝╝ąg(sh©┤)┐╔ęį▌p╦╔į┌ā╔éĆšŠ³c▓┐╩Data Center Interconnect (DCI)Ż¼Č°▓╗ąĶę¬Ė─ūā╗“š▀ųžą┬┼õų├¼F(xi©żn)ėąĄ─ŠW(w©Żng)Įj.┤╦═ŌĖ³ę¬Ą─Ż¼╩╣ė├OTV╝╝ąg(sh©┤)┐╔ęįīó▓╗═¼Ą─Ąž└Ēė“Ą─öĄ(sh©┤)ō■(j©┤)ųąą─šŠ³cśŗ(g©░u)Į©Įy(t©»ng)ę╗Ą─╠ōöMėŗ╦Ń┘Yį┤╚║╝»Ż¼īŹ¼F(xi©żn)╣żū„ų„ÖCĄ─ęŲäėąįŻ¼śI(y©©)äšÅŚąįęį╝░▌^Ė▀Ą─┘Yį┤└¹ė├ąį. ų„ꬥ─OTV╠ž³c░³└©Ż║

į┌ČÓéĆIP╗ź┬ō(li©ón)Ą─öĄ(sh©┤)ō■(j©┤)ųąą─šŠ³cöUš╣2īėLANŠW(w©Żng)Įj

║åå╬Ą─┼õų├║═▀xĒŚŻ║┼c¼F(xi©żn)ėąĄ─ŠW(w©Żng)Įj¤o┐pĄ─Įė║ŽŻ¼ąĶ꬜O╔┘Ą─┼õų├(ūŅ╔┘4Śl├³┴Ņ)

┐╔┐┐Ą─ÅŚąįŻ║▒Ż┴¶¼F(xi©żn)ėąĄ─3īė╣╩šŽ▀ģĮńŻ¼╠ß╣®ūįäėĄ─ČÓ╦▐ų„ęį╝░ā╚(n©©i)ų├Ą─Ę└Łh(hu©ón)ÖCųŲ

ūŅ┤¾┐╔ė├ĦīÆŻ║╩╣ė├Ą╚ārČÓ┬ĘÅĮęį╝░ā×(y©Łu)╗»ČÓ▓źÅ═ųŲ

│²┴╦į┌Č■īėŠW(w©Żng)ĮjŁh(hu©ón)Š│Ž┬Ą─╠ž╩Ō╠Ä└ĒŻ¼OTV═¼Ģrī”╚²īė┬Ęė╔ę▓▀Mąą┴╦ŽÓæ¬Ą─╠ž╩Ō╠Ä└ĒŻ¼ėąßśī”ąįĄ─ā×(y©Łu)╗»Ė³Ė─ĪŻöĄ(sh©┤)ō■(j©┤)ųąą─Šųė“ŠW(w©Żng)═©│Ż×ķ┴╦▒ŻūCĖ▀┐╔┐┐ąįŻ¼Ė▀ĘĆ(w©¦n)Č©ąįŻ¼═©│ŻĢ■įOų├ę╗éĆ│÷┐┌┬Ęė╔Ų„ū„×ķŠW(w©Żng)ĻPŻ¼▀@ą®┬Ęė╔Ų„╔Ž═¼Ģråóė├┴╦Ė▀HAÖCųŲ▒ŻūCŠW(w©Żng)Įj║åØŹąįŻ¼═¼Ģrī”Ž┬īėįOéõ╠ß╣®ę╗éĆVIP▀Mąą╠ōöM┬Ęė╔Ż¼▒ŻūC3īėŠW(w©Żng)ĮjĄ─HAå¢Ņ}Ż¼ĄūīėįOéõĢ■ģf(xi©”)═¼╠Ä└ĒöĄ(sh©┤)ō■(j©┤)ł¾╬─░l(f©Ī)╦═ĄĮVIP╦∙į┌Ą─╠ōöM┬Ęė╔ŠW(w©Żng)ĻPĪŻ

─Ū├┤ī”ė┌öĄ(sh©┤)ō■(j©┤)ųąą─ų«ķgŻ¼▓╗═¼Ąžė“Ż¼ų«ķgĄ─═©ą┼Ż¼─Ū├┤▀@ą®▒ŻūCHAĄ─ŽÓĻPą─╠°ł¾╬─Š═Ģ■į┌▓╗═¼öĄ(sh©┤)ō■(j©┤)ųąą─ų«ķgé„▀fŻ¼▀@śėŠ═Ģ■░l(f©Ī)╔·ę╗éĆ▓╗┐╔▒▄├ŌĄ─å¢Ņ}Ż¼─ŪŠ═╩Ū▓╗═¼│Ūė“ŠW(w©Żng)╗“š▀öĄ(sh©┤)ō■(j©┤)ųąą─Ą─Ž┬īėįOéõŻ¼Š═Ģ■šJ×ķ╦∙ėą│÷┐┌┬Ęė╔Ų„Č╝╠Äį┌ŽÓ═¼Ą─Ąžė“ų«ųąŻ¼öĄ(sh©┤)ō■(j©┤)░³║▄┐╔─▄Ģ■Å─ę╗éĆSITE┐ńįĮŠÓļx║▄ķLĄ─┬ĘČ╬Ż¼é„▀fĄĮäeĄ─öĄ(sh©┤)ō■(j©┤)ųąą─Ą─│÷┐┌┬Ęė╔Ų„Ż¼OTV║▄║├Ą─ĮŌøQ┴╦┤╦ŅÉå¢Ņ}Ż¼«öŲõīóČÓéĆöĄ(sh©┤)ō■(j©┤)ųąą─ų«ķgĄ─µ£┬Ę┤“═©║¾Ż¼OTVŠ═Ģ■ūįäėūĶų╣▓╗═¼ģ^(q©▒)ė“Ą─HSRPĪóVRRPĪóGLBPĄ─ą┼┴Ņ░³Ż¼Å─Č°╩╣Ą├├┐éĆöĄ(sh©┤)ō■(j©┤)ųąą─Ą─Ž┬īėįOéõ▐D(zhu©Żn)░l(f©Ī)▓╗Ģ■é„▀fĄĮŲõ╦¹Ą─ģ^(q©▒)ė“Ż¼Č°╩ŪÅ─▒Šģ^(q©▒)ė“Ą─VIP│÷┐┌┬Ęė╔Ų„Ž“═Ō░l(f©Ī)╦═ŽÓĻPł¾╬─Ż¼▒ŻūCśI(y©©)䚥─Ė▀┐╔ė├═¼ĢrŻ¼╩╣Ą├┴„┴┐Ė³╝ėęūė┌╣▄└ĒĪŻ

į┌├µī”┐ńįĮöĄ(sh©┤)ō■(j©┤)ųąą─ŠW(w©Żng)Įj═©ėŹĄ─Ģr║“Ż¼OTV╩ŪéĆĘŪ│ŻĖ▀ą¦┐╔┐┐Ą─ę╗┐ŅČ■īė┬Ęė╔ģf(xi©”)ūhŻ¼Ųõ╩Ūę╗┐ŅīŻ╣®┐ńįĮöĄ(sh©┤)ō■(j©┤)ųąą─Ą─Č■īė╗ź┬ō(li©ón)╝╝ąg(sh©┤)Ż¼ī”▒╚VPLSėąų°┼õų├║å╗»Ż¼▀ē▌ŗŪÕ╬·Ż¼į┌ÅVė“ŠW(w©Żng)╔Ž┤ŅĮ©Č■īė═©Ą└Ą──▄┴”š²║├æ¬ī”┴╦öĄ(sh©┤)ō■(j©┤)ųąą─┤¾Č■īėŠW(w©Żng)Įj╗ź┬ō(li©ón)Ą─ąĶŪ¾Ż¼▓╗▀^Å─╝╝ąg(sh©┤)īė├µ╔Ž╚ź┐┤Ż¼VPLSę▓ėąŲõ╠ņ╔·╠žėąĄ─ā×(y©Łu)ä▌Ż¼Š═╩ŪMPLS-VPNĄ─īŹ█`│╠Č╚┼c┐╔┐┐ąįĮø(j©®ng)▀^┴╦┤¾ęÄ(gu©®)─ŻĄ─“×ūCŻ¼Ą½╩ŪVPLSę└═ąė┌LableĘŌčbŻ¼─Ū├┤Ųõ¤oĘ©į┌Ųš═©Ą─IPŠW(w©Żng)Įj╔Ž▀Mąąėąą¦Ą─┤ŅĮ©┼c═Ėé„Ż¼Č°OTVŪĪŪĪĮŌøQ┴╦┤╦å¢Ņ}ĪŻ

3.2 EVN

EVN(Ethernet virtual Network)╩Ūę╗ĘN╗∙ė┌VXLAN╦ĒĄ└Ą─Č■īėŠW(w©Żng)Įj╗ź▀BVPN╝╝ąg(sh©┤)Ż¼EVN▒Š╔Ē┐╔ęį═©▀^MP-BGPģf(xi©”)ūhüĒé„▀fČ■īėŠW(w©Żng)ĮjķgĄ─MACĄžųĘą┼ŽóŻ¼═©▀^╔·│╔Ą─MACĄžųĘ▒ĒĒŚ▀MąąČ■īėł¾╬─ĘŌčbĄ─▐D(zhu©Żn)░l(f©Ī)ĪŻ

ļSų°öĄ(sh©┤)ō■(j©┤)ųąą─Ą─śI(y©©)äš░l(f©Ī)š╣Ż¼ČÓéĆöĄ(sh©┤)ō■(j©┤)ųąą─▀MąąČ■īėŠW(w©Żng)Įj╗ź┬ō(li©ón)Ą─ąĶŪ¾ųØu═·╩óŻ¼┼cé„Įy(t©»ng)Ą─vpls╠ōöMČ■īėŠW(w©Żng)ĮjüĒ▀Mąą▒╚▌^Ż¼EVNį┌┐ńįĮöĄ(sh©┤)ō■(j©┤)ųąą─╠ōöMČ■īėŠW(w©Żng)Įj╗ź═©ĘĮ├µėą╚ńŽ┬Ż║

┼cVPLSŽÓ▒╚Ż¼EVN╝╝ąg(sh©┤)┐╔ęįĮŌøQ╔Ž╩÷å¢Ņ}Ż║

1) EVN═©▀^öUš╣BGPģf(xi©”)ūh╩╣Č■īėŠW(w©Żng)ĮjķgĄ─MACĄžųĘīW┴Ģ║═░l(f©Ī)▓╝▀^│╠Å─öĄ(sh©┤)ō■(j©┤)ŲĮ├µ▐D(zhu©Żn)ęŲĄĮ┐žųŲŲĮ├µĪŻ▀@śė┐╔ęį╩╣įOéõį┌╣▄└ĒMACĄžųĘĢrŽ±╣▄└Ē┬Ęė╔ę╗śėŻ¼╩╣─┐Ą─MACĄžųĘŽÓ═¼Ą½Ž┬ę╗╠°▓╗═¼Ą─ČÓŚlEVN┬Ęė╔īŹ¼F(xi©żn)žō▌dĘųō·Ż╗

2) į┌EVNŠW(w©Żng)ĮjųąPEįOéõų«ķg╩Ū═©▀^BGPģf(xi©”)ūhīŹ¼F(xi©żn)ŽÓ╗ź═©ą┼Ą─ĪŻBGPģf(xi©”)ūhų¦│ų┬Ęė╔Ę┤╔õŲ„╣”─▄Ż¼╦∙ęį┐╔ęįį┌▀\ĀI╔╠╣ŪĖ╔ŠW(w©Żng)╔Ž▓┐╩┬Ęė╔Ę┤╔õŲ„Ż¼╦∙ėąPEįOéõ┼cĘ┤╔õŲ„Į©┴óÓÅŠėĻPŽĄŻ¼═©▀^┬Ęė╔Ę┤╔õŲ„üĒĘ┤╔õEVN┬Ęė╔Ż¼┤¾┤¾£p╔┘┴╦ŠW(w©Żng)Įj▓┐╩│╔▒ŠŻ╗

3) PEįOéõ═©▀^ARPģf(xi©”)ūhīW┴Ģ▒ŠĄž║═▀hČ╦Ą─MACĄžųĘą┼Žóęį╝░Ųõī”æ¬Ą─IPĄžųĘŻ¼▓óīó▀@ą®ą┼ŽóŠÅ┤µų┴▒ŠĄžĪŻ«öPEįOéõį┘╩šĄĮŲõ╦¹ARPšłŪ¾║¾Ż¼īóŽ╚▓ķšę▒ŠĄžŠÅ┤µĄ─MACĄžųĘą┼ŽóŻ¼╚ń╣¹▓ķšęĄĮī”æ¬ą┼ŽóŻ¼PEīóĘĄ╗žARPĒææ¬ł¾╬─Ż¼▒▄├ŌARPšłŪ¾ł¾╬─Ž“Ųõ╦¹PEįOéõÅV▓źŻ¼£p╔┘ŠW(w©Żng)Įj┘Yį┤Ž¹║─Ż╗

4) EVNŠW(w©Żng)Įjųą▓╗į┘╩╣ė├MPLS╦ĒĄ└Ż¼Č°╩Ū╩╣ė├VXLAN╦ĒĄ└ĪŻVXLAN╦ĒĄ└┐╔ęįį┌PEķgĄ─ÓÅŠėĻPŽĄĮ©┴ó│╔╣”║¾═©▀^EVN┬Ęė╔Ą─é„▓źūįäėĮ©┴óŻ¼┤¾┤¾£p╔┘┴╦┼õų├╣żū„┴┐ĪŻ

┼õų├EVNīŹ¼F(xi©żn)öĄ(sh©┤)ō■(j©┤)ųąą─╗ź┬ō(li©ón)╩Š└²

ĮMŠW(w©Żng)ąĶŪ¾

╚ńłD1╦∙╩ŠŻ¼Site1║═Site2ā╚(n©©i)×ķČ■īėöĄ(sh©┤)ō■(j©┤)ųąą─ŠW(w©Żng)ĮjŻ¼ė├æ¶ę¬Ū¾īŹ¼F(xi©żn)▓╗═¼Č■īėöĄ(sh©┤)ō■(j©┤)ųąą─ŠW(w©Żng)ĮjķgŽÓ╗ź═©ą┼Ż¼▓ó▒ŻūCEVNŠW(w©Żng)ĮjĄ─┐╔┐┐ąįĪŻ«ö▀\ĀI╔╠╣ŪĖ╔ŠW(w©Żng)ųą┤µį┌┤¾┴┐PEįOéõĢr(┼e└²ųąų╗┴ą│÷3éĆPEįOéõŻ¼ŲõėÓ╩Ī┬į)Ż¼┐╔ęį▀xō±į┌▀\ĀI╔╠╣ŪĖ╔ŠW(w©Żng)ā╚(n©©i)┼õų├ę╗┼_įOéõū„×ķEVN┬Ęė╔Ę┤╔õŲ„Ż¼▒ŻūCPEįOéõĄ─╚½▀BĮėĪŻ

łD10 ┼õų├EVNīŹ¼F(xi©żn)öĄ(sh©┤)ō■(j©┤)ųąą─╗ź┬ō(li©ón)ĮMŠW(w©Żng)łD

┼õų├╦╝┬Ę

▓╔ė├╚ńŽ┬Ą─╦╝┬Ę┼õų├EVNŻ║

1) ╣ŪĖ╔ŠW(w©Żng)╔Ž┼õų├IGPīŹ¼F(xi©żn)Ė„éĆPEęį╝░RRįOéõų«ķgĄ─╗ź═©Ż╗

2) ┼õų├╦ĒĄ└─Ż╩Į×ķVXLANŻ╗

3) ┼õų├PE╔ŽĄ─EVNīŹ└²Ż╗

4) ┼õų├PE┼cRRķgĄ─EVN BGPī”Ą╚¾wĻPŽĄŻ╗

5) ┼õų├RR×ķäėæB(t©żi)┬Ęė╔Ę┤╔õŲ„Ż╗

6) ┼õų├Ė„éĆPE┼cCEĮė┐┌╔ŽĄ─ESIŻ╗

7) ┼õų├CEé╚(c©©)Įė┐┌Ż╗

8) ┼õų├PE1║═PE2Ą─╚▀ėÓ─Ż╩ĮŻ¼▒ŻūCEVNŠW(w©Żng)ĮjĄ─┐╔┐┐ąįĪŻ

3.4 ╠ōīŹĮY(ji©”)║Ž┼c╗ņ║ŽįŲŠW(w©Żng)Įj

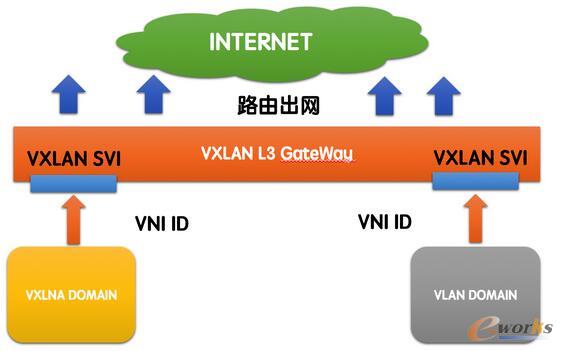

ī”ė┌é„Įy(t©»ng)Ą─öĄ(sh©┤)ō■(j©┤)ųąą─üĒšfŻ¼Č╝╩ŪĖ„éĆ╬’└ĒĘ■äšŲ„Ą─ų«ķgĄ─═©ėŹŻ¼─Ū├┤į┌įŲėŗ╦ŃŁh(hu©ón)Š│«öųą╠ōöMÖC┼c╬’└ĒĘ■äšŲ„ų«ķgĄ─2īė═©ėŹå¢Ņ}ųØuĄ─│÷¼F(xi©żn)Ż¼═¼Ģrėųę╗ĘNą┬ą═Ą─Ė┼─Ņ╗ņ║ŽįŲĄ─ŠW(w©Żng)Įj─Żą═ųØuš╣ķ_Ż¼Ū░╬─ĮķĮB┴╦┤¾┴┐Ą─2īėŠW(w©Żng)Įj═©ėŹģf(xi©”)ūhŻ¼─Ū├┤╬ęéāį┌├µī”─Ū├┤ČÓĄ─ŠW(w©Żng)ĮjÅ═ļsł÷Š░Ž┬Ż¼įŲėŗ╦ŃĦüĒĄ─ŠW(w©Żng)Įj╠ž╩ŌĄ─▓┐╩─Ż╩ĮīóĢ■ūāĄ├ī”ė┌├┐éĆŠW(w©Żng)Įj╣ż│╠Ĥ╦∙▒žĒÜę¬ų¬Ą└┴╦ĮŌĄ─Ż¼▒Š╣Ø(ji©”)ų„ę¬ęį╠ōīŹĮY(ji©”)║Ž┼c╗ņ║ŽįŲŠW(w©Żng)Įj▀MąąĻU╩÷ĘųŽĒĪŻ

3.4.1 ╠ōīŹĮY(ji©”)║Ž

╠ōīŹĮY(ji©”)║ŽĄ─ŠW(w©Żng)Įj▓┐╩─Żą═ŅÖ├¹╦╝┴xŠ═╩ŪįŲėŗ╦ŃŁh(hu©ón)Š│Ž┬╠ōöMÖC┼c╬’└ĒÖCŽÓ╗źĮY(ji©”)║ŽĄ─ŠW(w©Żng)Įj─Żą═Ż¼─Ū├┤ī”ė┌é„Įy(t©»ng)ŠW(w©Żng)ĮjüĒšfŻ¼╬ęéā╦∙ę¬ų¬Ą└Ą─Š═╩Ū╚ń║╬šŲ┐žVLANų«ķgĄ─═©ėŹŠ═┐╔ęįīŹ¼F(xi©żn)╠ōöMÖC┼c╬’└ĒÖCų«ķgĄ─═©ėŹŻ¼─Ū├┤į┌įŲėŗ╦Ńą┬ą═┤¾Č■īėŠW(w©Żng)ĮjŁh(hu©ón)Š│Ž┬Ż¼╦∙ę¬īŹ¼F(xi©żn)VXLANŠW(w©Żng)Įjų«ķgĄ─═©ėŹŻ¼▀@ĢrŠ═╩Ū╬ęéā╦∙▒žĒÜę¬┴╦ĮŌĄ─ę╗ą®ą┬ą═─Ż╩ĮĪŻ

1.VXLANŠW(w©Żng)Įj┼cĘŪVXLANŠW(w©Żng)Įj═©ėŹ

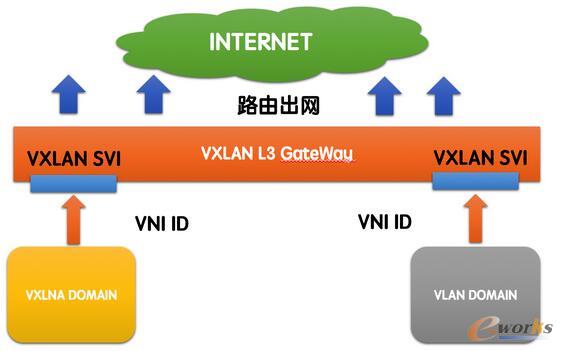

į┌│ŻęŖĄ─ŠW(w©Żng)Įj─Żą═«öųąŻ¼╬ęéā║▄║├ĮŌøQVLANĄ─═©ėŹå¢Ņ}Ż¼ŲSVIū▀┬Ęė╔╗“š▀┼õų├│╔═¼ę╗éĆÅV▓źė“╝┤┐╔Ż¼─Ū├┤į┌┤╦Łh(hu©ón)Š│«öųąŻ¼▀@śėĄ─═©ėŹĘĮ╩Į╚ń╣¹╩Ū╗∙ė┌2īėVXLAN═©ėŹŠ═╩ŪéĆå¢Ņ}Ż¼╬ęéāę¬ę²╚ļę╗éĆVXLAN L2GATEWAYĄ─▀@śėę╗ĘNÖCųŲŻ¼ę▓Š═╩Ūšf╩╣Ą├├┐éĆvlanī”æ¬Ą─vlan id┼cVXLAN VNI╦∙ī”æ¬ĻP┬ō(li©ón)Ż¼╩╣Ą├2īėŠW(w©Żng)ĮjŁh(hu©ón)Š│Ž┬Ż¼┐╔ęį╩╣Ą├VXLAN┼cĘŪVXLANĄ├▐D(zhu©Żn)ōQŻ¼╩╣Ą├é„Įy(t©»ng)2īėŠW(w©Żng)Įj┼cą┬ą═VXLAN2īėŠW(w©Żng)Įj▀Mąą═©ėŹĪŻ

ĪĪĪĪ

łD11 įŲėŗ╦ŃŁh(hu©ón)Š│Ž┬╠ōīŹĮY(ji©”)║ŽĄ─ŠW(w©Żng)Įj▓┐╩─Żą═

3.4.2 ╗ņ║ŽįŲŠW(w©Żng)Įj

╗ņ║ŽįŲŠW(w©Żng)Įj«öųąŲõīŹ║Ł╔w┴╦ę╗ĘNŠW(w©Żng)ĮjŠ═╩Ū2į°VXLAN┼cVLANĄ─Ė┼─ŅŻ¼Ą½╩Ū╗ņ║ŽįŲŠW(w©Żng)Įj╩Ūę╗ĘNĖ³×ķ¼F(xi©żn)īŹÅ═ļsĄ─ŠW(w©Żng)Įj─Żą═Ż¼Ųõųą▓╗āH║Ł╔w┴╦2īėŠW(w©Żng)ĮjŻ¼═¼Ģrę▓║Ł╔w┴╦3īėŠW(w©Żng)ĮjŻ¼─Ū├┤ī”ė┌╣½ėąįŲ┼c╦ĮėąįŲ╩Ūę╗ĘN╗ņ║ŽįŲŠW(w©Żng)ĮjŻ¼ČÓéĆ«Éśŗ(g©░u)Ą─╦ĮėąįŲę▓╩Ūę╗ĘN╗ņ║ŽįŲŠW(w©Żng)ĮjŻ¼═¼Ģr╬ęéāę▓▓╗Ą├▓╗├µī”įŁėąĄ─įŲŠW(w©Żng)Įj┼cą┬┼dĄ─3īėįŲŠW(w©Żng)Įj▀Mąą═©ėŹŻ¼▀@ą®Č╝╩Ūę╗éĆą┬Ą─ŠW(w©Żng)Įj─Żą═ąĶę¬├┐éĆŠW(w©Żng)Įj╣ż│╠Ĥ▀Mąą╦╝┐╝Ą─å¢Ņ}Ż¼Ųõųąę╗éĆŠ═╩Ū░▓╚½ąįå¢Ņ}Ż¼į┌╣½ėąįŲ┼c╦ĮėąįŲ«öųąĄ─░▓╚½ąįå¢Ņ}Ż¼═©│ŻĄ─ŪķørŽ┬Ż¼╬ęéāĢ■▀xō±īŻŠĆĮė╚ļŻ¼─Ū├┤ī”ė┌╝╚▒ŻūC░▓╚½ąįŻ¼ėų▒ŻūCĖ▀ĦīÆĄ═čė▀tĄ─ŪķørŽ┬Ż¼╬ęéā▒žĒÜ▒Ż┴¶īŻŠĆ┘Yį┤Ż¼Ą½╩Ū▀Ć╩Ūę¬▒Ż│ųę╗Č©Ą─░▓╚½ąįŻ¼═¼ĢrĮĄĄ═│╔▒ŠŻ¼─Ū├┤▀@ĘNŪķørŽ┬Ż¼╬ęéāŠ═┐╔ęį▀xō±ūŅ║¾ę╗╣½└’Ą─VPNĮė╚ļīŻŠĆĄ─ĘĮ╩ĮŻ¼▀@śė╝╚▒ŻūC░▓╚½ąįŻ¼ėų▒ŻūCīŻŠĆĄ─Ė▀ĦīÆĄ─▒Š┘|(zh©¼)Ż¼═¼Ģr╣Ø(ji©”)╩Ī┴╦▀\ĀI╔╠īŻŠĆ│÷ŠųĄ─ę╗ą®┘Y┘|(zh©¼)└¦ö_ĪŻ

ĪĪĪĪ

łD12 ╗ņ║ŽįŲŠW(w©Żng)Įj

ėąĄ─Ģr║“╬ęéāę▓į┌┐╝æ]╣½ŠW(w©Żng)╔Ž┐ńįĮ▀\ĀI╔╠Ą─╚²īė┬Ęė╔Ą─═©ėŹĘĮ╩ĮŻ¼─Ū├┤ŠW(w©Żng)ĮjĄ─ūŅ▒Š┘|(zh©¼)Ą─═©ėŹäėū„▀Ć╩ŪĘŌčb┼cĮŌĘŌčbŻ¼▀@Ģr║“╬ęéāĢ■├µ┼RČÓéĆ┐ńįĮöĄ(sh©┤)ō■(j©┤)ųąą─Ą─«Éśŗ(g©░u)įŲ┘Yį┤│žŻ¼ėąĄ─┘Yį┤│ž┐╔─▄Ģ■╩╣ė├Ą─Ųš═©3īėŠW(w©Żng)ĮjöĄ(sh©┤)ō■(j©┤)ł¾╬─Ż¼─Ū├┤ėąĄ─Ģ■▓╔ė├ą┬ą═Ą─ŠW(w©Żng)ĮjöĄ(sh©┤)ō■(j©┤)ųął¾╬─Ż¼▒╚╚ńVXLAN┐ńįĮ▀\ĀI╔╠ŠW(w©Żng)ĮjŻ¼─Ū├┤┤╦Ģr└Ž┼fįOéõ▓ó▓╗ų¬Ą└╬ęųžą┬ĘŌčbĄ─VXLANł¾╬─Ż¼ų╗ų¬Ą└═Ō├µĄ─3īėŅ^▓┐ą┼ŽóŻ¼Č°Ūę╬ęéāį┌┼õų├│÷┐┌Į╗ōQÖCĢrČ╝Ģ■╩╣ė├SVIĄ─╝╝ąg(sh©┤)Ż¼┼õų├▀ē▌ŗĮė┐┌Ż¼īó├┐éĆ▀ē▌ŗĮė┐┌ÆņĮėį┌ę╗éĆ╬’└ĒČ╦┐┌╔ŽŻ¼╩╣Ą├╬’└ĒČ╦┐┌Ą─ōpē─ĢrŻ¼▒ŻūC┐ņ╦┘µ£┬ĘĄ─ŪąōQŻ¼─Ū├┤ī”ė┌ą┬Ą─VXLANŠW(w©Żng)ĮjüĒšfŻ¼╬ęéāį§├┤▓┼─▄į┌Ž“╩╣ė├vlan─Ūśė╚ź╩╣ė├SVI╝╝ąg(sh©┤)─žŻ┐▀@Ģr║“╬ęéāŠ═ąĶę¬ę²╚ļę╗éĆą┬Ą─Ė┼─ŅVXLAN L3-GateWayŻ¼ŲõīŹŠ═╩ŪVXLANĄ─3īėŠW(w©Żng)ĻPŻ¼Ųõ▒Ń┐╔īŹ¼F(xi©żn)VXLANåóė├╠ōöM3īė▀ē▌ŗĮė┐┌Ż¼▓óŪęÆņĮėį┌╬’└ĒČ╦┐┌╔ŽĪŻ

ĪĪĪĪ

łD13 ┬Ęė╔│÷ŠW(w©Żng)

╬ÕĪó ą┬┼dŠW(w©Żng)Įj╝╝ąg(sh©┤)Ą─░l(f©Ī)š╣

ī”ė┌é„Įy(t©»ng)Ą─┬Ęė╔┼cĮ╗ōQįOéõüĒšfŻ¼į┌įŲėŗ╦ŃĄ─Łh(hu©ón)Š│Ž┬Ż¼įŁėąĄ─ŠW(w©Żng)┐©╣”─▄Ą─╩╣ė├īóĢ■▒╗Ė„ĘN╠ōöM╗»śI(y©©)äš╦∙╩╣ė├Ż¼į┌═Ųäė╠ōöM╗»░l(f©Ī)š╣Ą─Ė▀╦┘┬Ę│╠«öųąŻ¼▒ŖČÓę“╦ž╩╣Ą├┘Yį┤į┘└¹ė├ūāĄ├ė╚×ķųžę¬Ż¼┤¾ČÓöĄ(sh©┤)┐═æ¶Č╝ŽŻ═¹į┌▀Mąą╠ōöM╗»Īó╦ĮėąöĄ(sh©┤)ō■(j©┤)ųąą─įŲ╗»ų«║¾Ż¼Č╝┐╔ęį╩╣Ą├ūį╔ĒĄ─įŁėą┘Yį┤┐╔ęį│õĘų└¹ė├Ż¼ŠW(w©Żng)┐©ę▓▓╗└²═ŌŻ¼═∙═∙═©▀^įŲ╗»ų«║¾Ą─CPUČ╝Ģ■└¹ė├┬╩Å─įŁėą░┘Ęųų«10╠ß╔²ĄĮ70▀Mąą╩╣ė├Ż¼«öįĮüĒįĮČÓĄ─▓╗═¼śI(y©©)䚥─╠ōöMÖC┼▄į┌═¼ę╗éĆ╬’└ĒĘ■äšŲ„╔ŽĢrŻ¼Č╝Ģ■ōĒöDį┌ŽÓ═¼Ą─ę╗éĆ╬’└ĒI/O═©Ą└ā╚(n©©i)Ż¼ī”ė┌Ė▀ąį─▄ėŗ╦ŃĄ─Łh(hu©ón)Š│«öųąŻ¼╔ŽīėśI(y©©)äš═∙═∙ī”ė┌ŠW(w©Żng)ĮjĄ─I/OĘŪ│Ż├¶ĖąŻ¼▓╗═¼śI(y©©)䚥─╠ōöMÖC═∙═∙Ģ■ę¬Ū¾╠ž╩ŌĄ─Č╦┐┌ŅÉą═Ż¼╚ń╣¹─Żą═Ųź┼õ▓╗ī”Ż¼ąį─▄Š═Ģ■┤¾┤¾š█┐█Ż¼Č°å╬ę╗Ą─╬’└ĒŠW(w©Żng)┐©▓╗┐╔─▄ī”ė┌╔Žīė├┐ę╗éĆśI(y©©)äšīŹ¼F(xi©żn)▓╗═¼Ą─ŠW(w©Żng)ĮjĮė┐┌ĻĀ┴ą─Żą═Ż¼▀@Š═Ģ■ė░ĒæĄĮśI(y©©)䚥─ąį─▄Ų┐ŅiŻ¼ą┬ę╗┤·Ą─ŠW(w©Żng)┐©┼cŠW(w©Żng)Įj╝╝ąg(sh©┤)ę▓Š═ļSų«įąė²Č°│÷ĪŻ─Ū├┤ļSų°╦ĮėąįŲ▓╗öÓĄž╔²£žŻ¼įŁėąĄ─╠ōöMŠW(w©Żng)ĮjĘĮ╩ĮĦĮoŠW(w©Żng)Įj╣Ø(ji©”)³cĄ─ē║┴”ę▓Ģ■ųØu╝ė┤¾Ż¼öĄ(sh©┤)ō■(j©┤)ųąą─ī”ė┌ŠW(w©Żng)ĮjĄ─╣”─▄┼cąį─▄ūāĖ’ę▓▀Mąą┴╦Ģr┤·Ą─ūā╗»Ż¼Å─įŁėąĄ─╝ā▄ø╝■╗“š▀╝āė▓╝■Ą─ĘĮ╩ĮŻ¼ųØu▐D(zhu©Żn)ūā?y©Łu)ķęį▄ø╝■Č©┴xŠW(w©Żng)Įj×ķų„Ż¼īŹ¼F(xi©żn)▄øė▓ĮY(ji©”)║ŽĄ─ą┬ą═ŠW(w©Żng)Įjūā╗»Ą─┌ģä▌Ż¼į┌┬■šäįŲėŗ╦ŃŠW(w©Żng)ĮjūŅ║¾ę╗Ų¬ųąŻ¼╣Pš▀Ģ■ų„ę¬├Ķ╩÷įŲėŗ╦ŃŁh(hu©ón)Š│Ž┬šQ╔·Ą─ę╗ą®ą┬Ą─ŠW(w©Żng)Įj╝╝ąg(sh©┤)Ż¼ęį╝░æ¬ė├Ą─ł÷Š░ĪŻ

║╦ą─ĻPūóŻ║═ž▓ĮERPŽĄĮy(t©»ng)ŲĮ┼_╩ŪĖ▓╔w┴╦▒ŖČÓĄ─śI(y©©)äšŅIė“ĪóąąśI(y©©)æ¬ė├Ż¼╠N║Ł┴╦žSĖ╗Ą─ERP╣▄└Ē╦╝ŽļŻ¼╝»│╔┴╦ERP▄ø╝■śI(y©©)äš╣▄└Ē└Ē─ŅŻ¼╣”─▄╔µ╝░╣®æ¬µ£Īó│╔▒ŠĪóųŲįņĪóCRMĪóHRĄ╚▒ŖČÓśI(y©©)äšŅIė“Ą─╣▄└ĒŻ¼╚½├µ║Ł╔w┴╦Ų¾śI(y©©)ĻPūóERP╣▄└ĒŽĄĮy(t©»ng)Ą─║╦ą─ŅIė“Ż¼╩Ū▒ŖČÓųąąĪŲ¾śI(y©©)ą┼Žó╗»Į©įO╩ū▀xĄ─ERP╣▄└Ē▄ø╝■ą┼┘ćŲĘ┼ŲĪŻ

▐D(zhu©Żn)▌dšłūó├„│÷╠ÄŻ║═ž▓ĮERP┘YėŹŠW(w©Żng)http://m.lukmueng.com/

▒Š╬─ś╦Ņ}Ż║įŲėŗ╦ŃŠW(w©Żng)ĮjĄ─æ¬ė├ł÷Š░

▒Š╬─ŠW(w©Żng)ųĘŻ║http://m.lukmueng.com/html/consultation/10839719860.html

▒Š╬─▐D(zhu©Żn)ūįŻ║e-worksųŲįņśI(y©©)ą┼Žó╗»ķT涊W(w©Żng)

▒Š╬─üĒį┤ė┌╗ź┬ō(li©ón)ŠW(w©Żng)Ż¼═ž▓ĮERP┘YėŹŠW(w©Żng)▒Šų°é„▓źų¬ūRĪóėąęµīW┴Ģ║═蹊┐Ą──┐Ą─▀MąąĄ─▐D(zhu©Żn)▌dŻ¼×ķŠW(w©Żng)ėč├Ō┘M╠ß╣®Ż¼▓ó▒M┴”ś╦├„ū„š▀┼c│÷╠ÄŻ¼╚ńėąų°ū„ÖÓ(qu©ón)╚╦╗“│÷░µĘĮ╠ß│÷«ÉūhŻ¼▒ŠšŠīó┴ó╝┤äh│²ĪŻ╚ń╣¹─·ī”╬─š┬▐D(zhu©Żn)▌dėą╚╬║╬ę╔墚łĖµų«╬ęéāŻ¼ęį▒Ń╬ęéā╝░Ģr╝mš²ĪŻ┬ō(li©ón)ŽĄĘĮ╩ĮŻ║QQŻ║10877846 TelŻ║0755-26405298ĪŻ